2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”DDoSµö╗Õć╗ĶČŗÕŖ┐

µ¼Ī

µ¼Ī

2021Õ╣┤õĖŖÕŹŖÕ╣┤Õć║ńÄ░õ║åÕż¦Ķ¦äµ©ĪńÜäÕŗÆń┤óĶĮ»õ╗ČÕÆīÕŗÆń┤óDDoSµö╗Õć╗µ┤╗ÕŖ©’╝īÕ»╝Ķć┤õĖ¢ńĢīÕÉäÕ£░ńÜäÕģ│ķö«Õ¤║ńĪĆĶ«Šµ¢Įķóæń╣üõĖŁµ¢Ł’╝łÕīģµŗ¼ńŠÄÕøĮµ£ĆÕż¦ńÜäń«Īķüōń│╗ń╗¤Ķ┐ÉĶÉźÕĢåõ╣ŗõĖĆ’╝ē’╝īÕ£©õĖĆõĖ¬ķÆłÕ»╣ÕŁ”µĀĪŃĆüÕģ¼Õģ▒ķóåÕ¤¤ŃĆüµŚģµĖĖń╗äń╗ćÕÆīõ┐Īńö©Ķüöńø¤ńŁēńÜäITń«ĪńÉåĶĮ»õ╗ȵøØÕģēõ║åõĖĆõĖ¬µ╝ŵ┤×ŃĆé

Õł░õ║åõĖŗÕŹŖÕ╣┤’╝īµ£ēÕÅ▓õ╗źµØźµ£ĆÕ╝║Õż¦ńÜäÕāĄÕ░ĖńĮæń╗£õ╣ŗõĖĆ’╝łMeris’╝ēÕÅśµ£¼ÕŖĀÕÄē’╝īCloudflareńĮæń╗£õĖŖĶ¦éÕ»¤Õł░ńÜäHTTP DDoSµö╗Õć╗ÕÆīńĮæń╗£Õ▒éµö╗Õć╗ÕØćÕłĘµ¢░õ║åĶ«░ÕĮĢŃĆ鵣żÕż¢’╝ī12µ£łµøØÕģēńÜäLog4j2µ╝ŵ┤×’╝łCVE-2021-44228’╝ēÕģüĶ«Ėµö╗Õć╗ĶĆģÕ£©Ķ┐£ń©ŗµ£ŹÕŖĪÕÖ©õĖŖµē¦ĶĪīõ╗ŻńĀüŌĆöŌĆöÕÅ»Ķ░ōĶć¬HeartbleedÕÆīShellshockµøØÕģēõ╗źµØźõ║ÆĶüöńĮæõĖŖµ£ĆõĖźķćŹńÜäµ╝ŵ┤×õ╣ŗõĖĆŃĆé

õ╗źõĖŖÕłŚõĖŠńÜäõĖ╗Ķ”üńĮæń╗£µö╗Õć╗ÕŬµś»Õ░æµĢ░ÕćĀõĖ¬õŠŗÕŁÉ’╝īĶĪ©µśÄńĮæń╗£Õ«ēÕģ©µ¢╣ķØóÕŁśÕ£©õĖĆń¦ŹõĖŹµ¢ŁÕŖĀÕē¦ńÜäĶČŗÕŖ┐’╝īõ╗Äń¦æµŖĆÕģ¼ÕÅĖŃĆüµö┐Õ║£µ£║µ×äÕł░ķģÆÕÄéÕÆīĶéēń▒╗ÕŖĀÕĘźÕÄé’╝īµēƵ£ēń╗äń╗ćķāĮÕÅŚÕł░õ║åÕĮ▒ÕōŹŃĆé

Õ”éõĖŗõĖ║2021Õ╣┤ŃĆüÕ░żÕģȵś»2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”ńÜäõĖĆõ║øDDoSµö╗Õć╗ĶČŗÕŖ┐’╝Ü

DDoSÕŗÆń┤óµö╗Õć╗

┬ĘÕ£©ń¼¼ÕøøÕŁŻÕ║”’╝īÕŗÆń┤óDDoSµö╗Õć╗ÕÉīµ»öÕó×ķĢ┐õ║å29%’╝īńÄ»µ»öÕó×ķĢ┐õ║å175%ŃĆé

┬Ęõ╗ģ12µ£łĶĆīĶ©Ć’╝īõĖēÕłåõ╣ŗõĖĆńÜäÕÅŚĶ«┐ĶĆģń¦░Ķć¬ÕĘ▒ķüŁÕÅŚÕł░õĖƵ¼ĪÕŗÆń┤óDDoSµö╗Õć╗µł¢µöČÕł░µö╗Õć╗ĶĆģńÜäÕ©üĶāüŃĆé

Õ║öńö©Õ▒éDDoSµö╗Õć╗

┬ĘÕłČķĆĀõĖܵś»2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”µ£¤ķŚ┤ÕÅŚÕł░µ£ĆÕżÜµö╗Õć╗ńÜäĶĪīõĖÜ’╝īµö╗Õć╗µĢ░ķćÅĶŠāõĖŖõĖĆõĖ¬ÕŁŻÕ║”Õż¦Õ╣ģÕó×ķĢ┐õ║å641%ŃĆéķÆłÕ»╣ÕĢåõĖܵ£ŹÕŖĪõĖÜÕÆīµĖĖµłÅ/ÕŹÜÕĮ®õĖÜńÜäµö╗Õć╗µĢ░ķćÅÕłåÕł½Õ▒ģń¼¼õ║īÕÆīń¼¼õĖēõĮŹŃĆé

┬Ęõ╗ŖÕ╣┤õ╗źµØź’╝īµ║Éõ║ÄõĖŁÕøĮńĮæń╗£ńÜäµö╗Õć╗µĄüķćÅµØźµ║ÉÕŹĀµ»öĶ┐×ń╗Łń¼¼Õøøµ¼Īķ½śÕ▒ģµ”£ķ”¢ŃĆé

┬ĘõĖĆõĖ¬ÕÉŹõĖ║MerisÕāĄÕ░ĖńĮæń╗£ńÜäµ¢░ÕāĄÕ░ĖńĮæń╗£õ║Ä2021Õ╣┤õĖŁÕć║ńÄ░’╝īÕ╣Čń╗¦ń╗ŁĶéåµäŵö╗Õć╗õĖ¢ńĢīÕÉäÕ£░ńÜäń╗äń╗ć’╝īÕÅæÕŖ©õ║åõĖĆõ║øÕÄåµØźµ£ĆÕż¦Ķ¦äµ©ĪńÜäHTTPµö╗Õć╗’╝īÕīģµŗ¼õĖƵ¼Ī1720õĖćrpsńÜäµö╗Õć╗’╝łĶó½CloudflareĶć¬ÕŖ©ń╝ōĶ¦Ż’╝ēŃĆé

ńĮæń╗£Õ▒éDDoSµö╗Õć╗

┬Ę2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”µś»2021Õ╣┤µö╗Õć╗µ£Ćµ┤╗ĶĘāńÜäõĖĆõĖ¬ÕŁŻÕ║”ŃĆéõ╗ģ2021Õ╣┤12µ£łĶ¦éÕ»¤Õł░ńÜäµö╗Õć╗µĢ░ķćÅÕ░▒ĶČģĶ┐ć2021Õ╣┤ń¼¼õĖĆÕŁŻÕ║”ŃĆüń¼¼õ║īÕŁŻÕ║”ÕÉäĶć¬ńÜäµö╗Õć╗µĆ╗µĢ░ŃĆé

┬ĘĶÖĮńäČÕż¦ÕżÜµĢ░µö╗Õć╗Ķ¦äµ©ĪĶŠāÕ░Å’╝īõĮåTBń║¦µö╗Õć╗Õ£©2021Õ╣┤õĖŗÕŹŖÕ╣┤µłÉõĖ║µ¢░ÕĖĖµĆüŃĆéCloudflareĶć¬ÕŖ©ń╝ōĶ¦Żõ║åµĢ░ÕŹüµ¼ĪÕ│░ÕĆ╝ĶČģĶ┐ć1 TbpsńÜäµö╗Õć╗’╝īÕģČõĖŁµ£ĆÕż¦Ķ¦äµ©ĪńÜäõĖƵ¼ĪµÄźĶ┐æ2 Tbps’╝īõĖ║µłæõ╗¼Ķ¦üĶ┐ćńÜäµ£ĆÕż¦µö╗Õć╗ŃĆé

┬ĘÕ£©2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”’╝īÕ░żÕģȵś»11µ£ł’╝īõĖ¢ńĢīÕÉäÕ£░µīüń╗ŁÕć║ńÄ░ķÆłÕ»╣VoIPµÅÉõŠøÕĢåńÜäÕŗÆń┤óDDoSµö╗Õć╗µ┤╗ÕŖ©ŃĆé

┬Ę2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”µ£¤ķŚ┤’╝īµ║Éõ║ĵæ®Õ░öÕżÜńō”ńÜäµö╗Õć╗ĶŠāÕēŹõĖĆõĖ¬ÕŁŻÕ║”ń┐╗õ║åõĖżńĢ¬’╝īõĮ┐ÕģȵłÉõĖ║ńĮæń╗£Õ▒éDDoSµö╗Õć╗µ┤╗ÕŖ©ÕŹĀµ»öµ£Ćķ½śńÜäÕøĮÕ«ČŃĆé

┬ĘSYNµ┤¬µ░┤ÕÆīUDPµ┤¬µ░┤õĖ║µ£ĆÕĖĖĶ¦üńÜäµö╗Õć╗µēŗµ«Ą’╝īĶĆīSNMPµö╗Õć╗ńŁēµ¢░Õģ┤Õ©üĶāüńÄ»µ»öÕó×ķĢ┐µÄźĶ┐æ5800%ŃĆé

µ£¼µŖźÕæŖµś»Õ¤║õ║ÄCloudflare DDoSķś▓µŖżń│╗ń╗¤Ķć¬ÕŖ©µŻĆµĄŗÕ╣Čń╝ōĶ¦ŻńÜäDDoSµö╗Õć╗ŃĆéÕ”éķ£ĆĶ┐øõĖƵŁźõ║åĶ¦ŻÕģČÕĘźõĮ£ÕĤńÉå’╝īĶ»Ęµ¤źń£ŗĶ┐Öń»ćµĘ▒ÕģźÕē¢µ×ÉńÜäÕŹÜÕ«óµ¢ćń½ĀŃĆé

ń«ĆĶ”üĶ»┤µśÄõĖĆõĖŗµłæõ╗¼Õ”éõĮĢµĄŗķćÅÕ£©µłæõ╗¼ńĮæń╗£õĖŖĶ¦éÕ»¤Õł░ńÜäDDoSµö╗Õć╗ŃĆé

õĖ║Õłåµ×ɵö╗Õć╗ĶČŗÕŖ┐’╝īµłæõ╗¼Ķ«Īń«ŚŌĆ£DDoSµ┤╗ÕŖ©ŌĆØńÄć’╝īÕŹ│µö╗Õć╗µĄüķćÅÕŹĀµłæõ╗¼Õģ©ńÉāńĮæń╗£Ķ¦éÕ»¤Õł░ńÜäµĆ╗µĄüķćÅ’╝łµö╗Õć╗+Õ╣▓ÕćĆ’╝ēńÜäńÖŠÕłåµ»öŃĆéķĆÜĶ┐浥ŗķćŵö╗Õć╗µĄüķćÅÕŹĀĶ¦éÕ»¤Õł░ńÜäµĆ╗µĄüķćÅńÜäńÖŠÕłåµ»ö’╝īµłæõ╗¼ĶāĮÕż¤Õ»╣µĢ░µŹ«ńé╣Ķ┐øĶĪīµĀćÕćåÕī¢’╝īÕ╣Čķü┐ÕģŹń╗ØÕ»╣µĢ░ÕŁŚµēĆÕÅŹµśĀÕć║µØźńÜäÕüÅÕĘ«’╝īõŠŗÕ”é’╝īÕ”éµ×£µ¤ÉõĖ¬CloudflareµĢ░µŹ«õĖŁÕ┐āµÄźµöČÕł░µø┤ÕżÜµĄüķćÅ’╝īÕłÖÕģČõ╣¤ÕÅ»ĶāĮÕÅŚÕł░µø┤ÕżÜµö╗Õć╗ŃĆé

µ£¼µŖźÕæŖńÜäõ║żõ║ÆÕ╝Åńēłµ£¼ÕŻգ©Cloudflare Radarµ¤źń£ŗŃĆé

ÕŗÆń┤óµö╗Õć╗

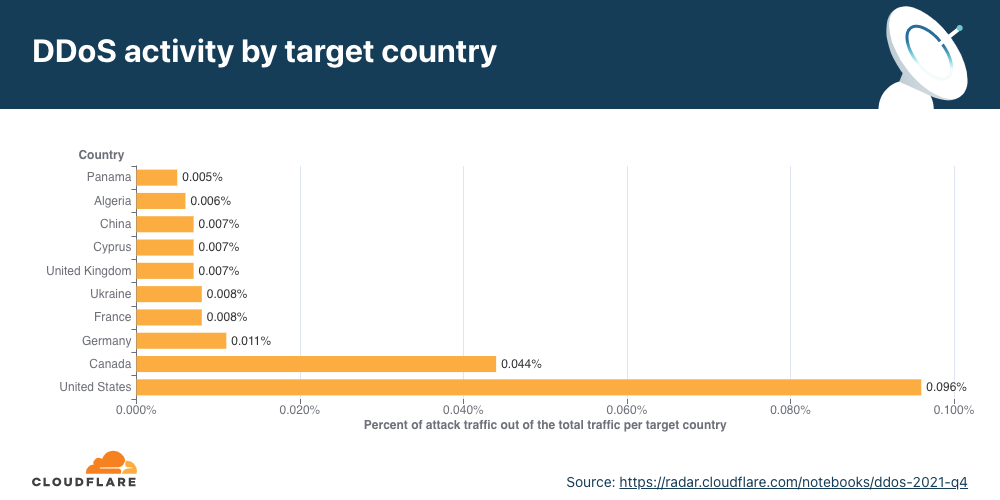

µłæõ╗¼ńÜäń│╗ń╗¤µīüń╗ŁÕłåµ×ɵĄüķćÅ’╝īÕ╣ČÕ£©µŻĆµĄŗÕł░DDoSµö╗Õć╗µŚČĶć¬ÕŖ©Õ║öńö©ń╝ōĶ¦ŻµÄ¬µ¢ĮŃĆéµ»ÅõĖ¬ķüŁÕÅŚDDoSµö╗Õć╗ńÜäÕ«óµłĘķāĮõ╝ܵöČÕł░Ķć¬ÕŖ©Ķ░āµ¤źńÜäµÅÉńż║’╝īõ╗źÕĖ«ÕŖ®µłæõ╗¼µø┤ÕźĮÕ£░õ║åĶ¦Żµö╗Õć╗ńÜäµĆ¦Ķ┤©ÕÆīń╝ōĶ¦Żµś»ÕÉ”µłÉÕŖ¤ŃĆé

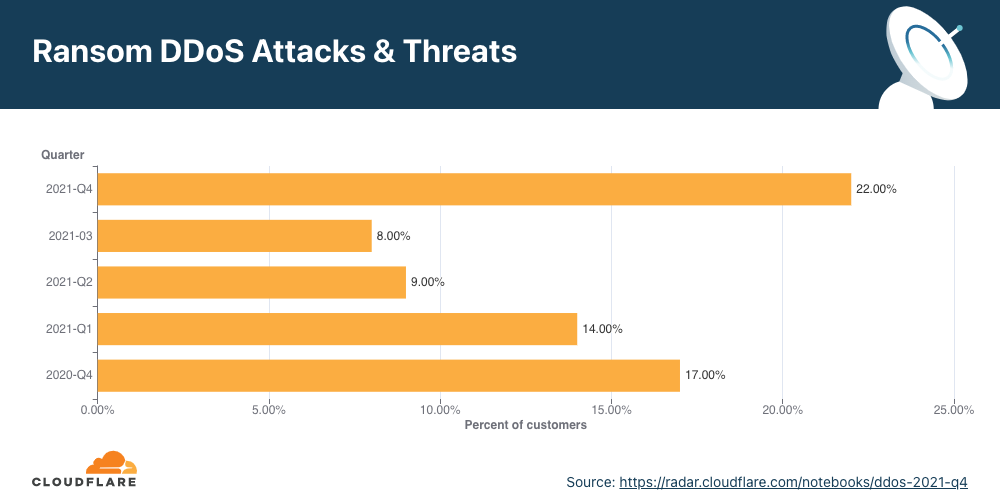

õĖżÕ╣┤ÕżÜµØź’╝īCloudflareõĖĆńø┤Õ»╣ÕÅŚÕł░µö╗Õć╗ńÜäÕ«óµłĘĶ┐øĶĪīĶ░āµ¤ź’╝īÕģČõĖŁõĖĆõĖ¬ķŚ«ķ󜵜»Õ«óµłĘµś»ÕÉ”µöČÕł░ÕŗÆń┤óõ┐Ī’╝īĶ”üµ▒éÕģȵö»õ╗śĶĄÄķćæµØźµŹóÕÅ¢Õü£µŁóDDoSµö╗Õć╗ŃĆé2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”µ£¤ķŚ┤ÕĮĢÕŠŚńÜäÕŗÆń┤óÕ©üĶāüĶ░āµ¤źÕø×Õ║öõĖ║ÕÄåµØźµ£Ćķ½śµ░┤Õ╣│’╝īµśŠńż║ÕŗÆń┤óµö╗Õć╗ÕÉīµ»öÕó×ķĢ┐õ║å29%’╝īńÄ»µ»öÕó×ķĢ┐õ║å175%ŃĆéÕģĘõĮōĶĆīĶ©Ć’╝ī22%ńÜäÕÅŚĶ«┐ĶĆģĶĪ©ńż║µöČÕł░µö╗Õć╗ĶĆģĶ”üµ▒éµö»õ╗śĶĄÄķćæńÜäÕŗÆń┤óõ┐ĪŃĆé

ÕÅŚĶ«┐ĶĆģõĖŁµŖźń¦░ķüŁÕÅŚÕŗÆń┤óDDoSµö╗Õć╗µł¢Õ£©µö╗Õć╗ÕēŹµöČÕł░Õ©üĶāüńÜäńÖŠÕłåµ»öŃĆé

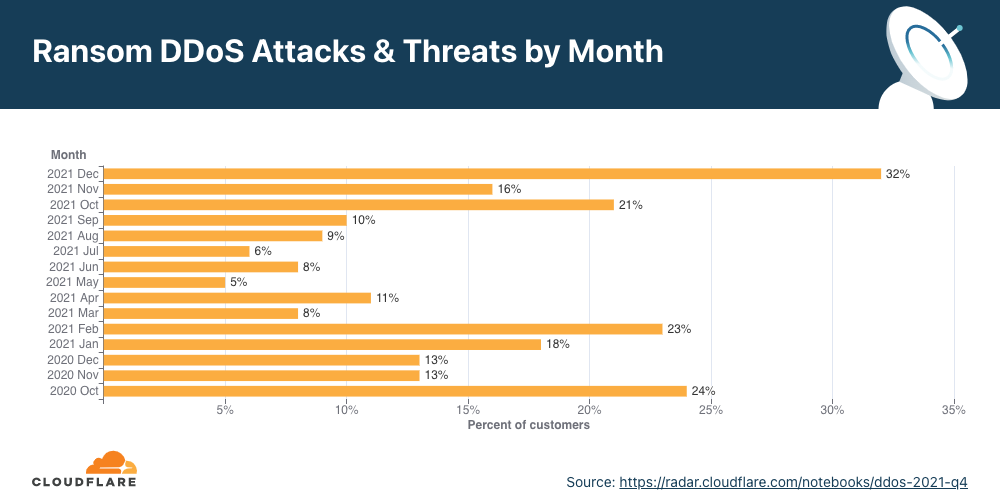

µīēµ£łÕłåµ×ɵĢ░µŹ«’╝īµłæõ╗¼ÕÅ»õ╗źń£ŗÕł░’╝ī2021Õ╣┤12µ£łķ½śÕ▒ģµ”£ķ”¢’╝īµ£¤ķŚ┤µ£ēµÄźĶ┐æõĖēÕłåõ╣ŗõĖĆ’╝ł32%’╝ēńÜäÕÅŚĶ«┐ĶĆģµŖźń¦░µöČÕł░ÕŗÆń┤óõ┐ĪŃĆé

Õ║öńö©Õ▒éDDoSµö╗Õć╗

Õ║öńö©Õ▒éDDoSµö╗Õć╗’╝īńē╣Õł½µś»HTTP DDoSµö╗Õć╗’╝īµŚ©Õ£©ķĆÜĶ┐ćõĮ┐HTTPµ£ŹÕŖĪÕÖ©µŚĀµ│ĢÕżäńÉåÕÉłµ│Ģńö©µłĘĶ»Ęµ▒éµØźńĀ┤ÕØÅÕ«āŃĆéÕ”éµ×£µ£ŹÕŖĪÕÖ©µöČÕł░ńÜäĶ»Ęµ▒éµĢ░ķćÅĶČģĶ┐ćÕģČÕżäńÉåĶāĮÕŖø’╝īµ£ŹÕŖĪÕÖ©Õ░åõĖóÕ╝āÕÉłµ│ĢĶ»Ęµ▒éńöÜĶć│Õ┤®µ║ā’╝īÕ»╝Ķć┤Õ»╣ÕÉłµ│Ģńö©µłĘńÜäµ£ŹÕŖĪµĆ¦ĶāĮõĖŗķÖŹµł¢õĖŁµ¢ŁŃĆé

Õ║öńö©Õ▒éDDoSµö╗Õć╗’╝ÜĶĪīõĖÜÕłåÕĖā

Õ£©ń¼¼ÕøøÕŁŻÕ║”’╝īķÆłÕ»╣ÕłČķĆĀõĖÜÕģ¼ÕÅĖńÜäDDoSµö╗Õć╗ńÄ»µ»öÕó×ķĢ┐õ║å641%’╝īķÆłÕ»╣ÕĢåõĖܵ£ŹÕŖĪõĖÜńÜäµö╗Õć╗ńÄ»µ»öÕó×ķĢ┐õ║å97%ŃĆé

µīēĶĪīõĖÜÕłåµ×ÉÕ║öńö©Õ▒éµö╗Õć╗’╝ī2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”µ£¤ķŚ┤ÕÅŚÕł░µ£ĆÕżÜµö╗Õć╗ńÜ䵜»ÕłČķĆĀõĖÜŃĆüÕĢåõĖܵ£ŹÕŖĪõĖÜÕÆīµĖĖµłÅ/ÕŹÜÕĮ®õĖÜŃĆé

Õ║öńö©Õ▒éDDoSµö╗Õć╗’╝ÜµØźµ║ÉÕøĮÕ«Č/Õ£░Õī║ÕłåÕĖā

õĖ║õ║åĶ¦ŻHTTPµö╗Õć╗ńÜäµØźµ║É’╝īµłæõ╗¼µ¤źń£ŗõ║¦ńö¤µö╗Õć╗HTTPĶ»Ęµ▒éńÜäÕ«óµłĘń½»ńÜäµ║ÉIPÕ£░ÕØĆŃĆéõĖÄńĮæń╗£Õ▒éµö╗Õć╗õĖŹÕÉī’╝īHTTPµö╗Õć╗õĖŁńÜäµ║ÉIPµŚĀµ│ĢÕüćÕåÆŃĆéńē╣Õ«ÜÕøĮÕ«Č/Õ£░Õī║ńÜäķ½śDDoSµ┤╗ÕŖ©ńÄćķĆÜÕĖĖĶĪ©µśÄµ£ēÕāĄÕ░ĖńĮæń╗£Õ£©ÕģČÕóāÕåģĶ┐ÉĶĪīŃĆé

µ║Éõ║ÄõĖŁÕøĮÕóāÕåģńÜäDDoSµö╗Õć╗ÕŹĀµ»öĶ┐×ń╗Łń¼¼ÕøøõĖ¬ÕŁŻÕ║”Õ▒ģķ”¢õĮŹŃĆéµ»Å1000õĖ¬µØźĶć¬õĖŁÕøĮńÜäHTTPĶ»Ęµ▒éõĖŁ’╝īĶČģĶ┐ć3õĖ¬µś»HTTP DDoSµö╗Õć╗ńÜäõĖĆķā©ÕłåŃĆéńŠÄÕøĮõŠØńäČÕ▒ģń¼¼õ║īõĮŹ’╝īÕģȵ¼ĪõĖ║ÕĘ┤Ķź┐ÕÆīÕŹ░Õ║”ŃĆé

Õ║öńö©Õ▒éDDoSµö╗Õć╗’╝Üńø«µĀćÕøĮÕ«Č/Õ£░Õī║ÕłåÕĖā

õĖ║ńĪ«Õ«ÜÕō¬õ║øÕøĮÕ«Č/Õ£░Õī║ķüŁÕÅŚÕł░µ£ĆÕżÜµö╗Õć╗’╝īµłæõ╗¼µīēÕ«óµłĘńÜäĶ┤”ÕŹĢÕøĮÕ«Č/Õ£░Õī║ń╗¤Ķ«ĪDDoSµö╗Õć╗’╝īÕ╣ČĶ«Īń«ŚÕŹĀDDoSµö╗Õć╗µĆ╗µĢ░ńÜäńÖŠÕłåµ»öŃĆé

õĮŹõ║ÄńŠÄÕøĮńÜäń╗äń╗ćõ╗ŖÕ╣┤Ķ┐×ń╗Łń¼¼õĖēµ¼ĪµłÉõĖ║HTTP DDoSµö╗Õć╗ńÜäµ£ĆÕż¦ńø«µĀć’╝īÕģȵ¼ĪõĖ║ÕŖĀµŗ┐Õż¦ÕÆīÕŠĘÕøĮŃĆé

ńĮæń╗£Õ▒éDDoSµö╗Õć╗

Õ║öńö©Õ▒éµö╗Õć╗ńÜäńø«µĀ浜»µ£Ćń╗łńö©µłĘÕ░ØĶ»ĢĶ«┐ķŚ«ńÜäµ£ŹÕŖĪµēĆÕ£©ńÜäÕ║öńö©ń©ŗÕ║Å’╝łOSIµ©ĪÕ×ŗńÜäń¼¼7Õ▒é’╝ē’╝īĶĆīńĮæń╗£Õ▒éµö╗Õć╗õ╗źńĮæń╗£Õ¤║ńĪĆń╗ōµ×ä’╝łõŠŗÕ”éĶüöńĮæĶĘ»ńö▒ÕÖ©ÕÆīµ£ŹÕŖĪÕÖ©’╝ēÕÆīõ║ÆĶüöńĮæķōŠĶĘ»µ£¼Ķ║½õĖ║ńø«µĀćŃĆé

Cloudflareµŗ”µł¬õ║åõĖƵ¼ĪµÄźĶ┐æ2 TbpsńÜäµö╗Õć╗

Õ£©11µ£ł’╝īµłæõ╗¼ńÜäń│╗ń╗¤Ķć¬ÕŖ©µŻĆµĄŗÕ╣Čń╝ōĶ¦Żõ║åõĖƵ¼ĪµÄźĶ┐æ2 TbpsńÜäDDoSµö╗Õć╗ŃĆéĶ»źµö╗Õć╗õĮ┐ńö©õ║åÕżÜń¦Źµēŗµ«Ą’╝īÕīģµŗ¼DNSµöŠÕż¦µö╗Õć╗ÕÆīUDPµ┤¬µ░┤ŃĆéµö╗Õć╗õ╗ģµīüń╗Łõ║åõĖĆÕłåķƤŃĆéĶ┐Öµ¼Īµö╗Õć╗µś»õ╗ÄÕż¦ń║”1.5õĖćõĖ¬ÕāĄÕ░Ė’╝łµ£║ÕÖ©õ║║’╝ēń©ŗÕ║ÅõĖŖÕÅæÕŖ©ńÜä’╝īĶ┐Öõ║øµ£║ÕÖ©õ║║Õ£©ńē®ĶüöńĮæĶ«ŠÕżćÕÆī11µ£¬µēōĶĪźõĖüńÜäGitLabÕ«×õŠŗõĖŖĶ┐ÉĶĪīÕĤզŗMiraiõ╗ŻńĀüńÜäõĖĆõĖ¬ÕÅśń¦ŹŃĆé

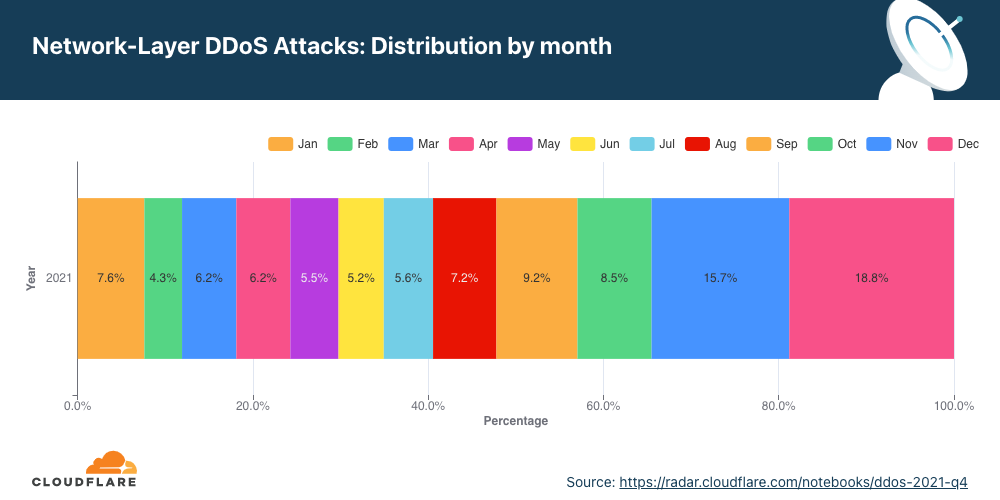

ńĮæń╗£Õ▒éDDoSµö╗Õć╗’╝ܵ£łõ╗ĮÕłåÕĖā

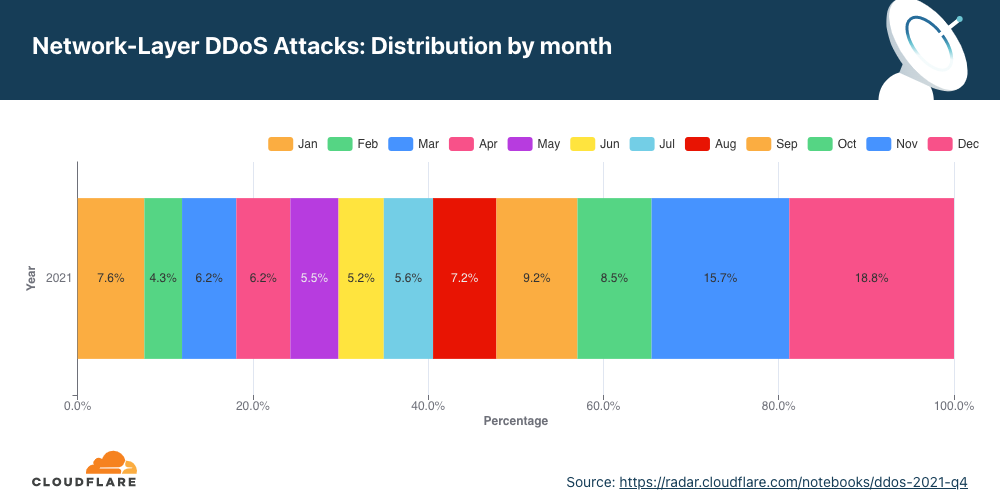

12µ£łµś»2021Õ╣┤µö╗Õć╗µ£Ćµ┤╗ĶĘāńÜäµ£łõ╗ĮŃĆé

ń¼¼ÕøøÕŁŻÕ║”µś»2021Õ╣┤µö╗Õć╗µ£Ćµ┤╗ĶĘāńÜäÕŁŻÕ║”ŃĆéĶČģĶ┐ć43%ńÜäńĮæń╗£Õ▒éDDoSµö╗Õć╗ÕÅæńö¤Õ£©2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”ŃĆéĶÖĮńäČ10µ£łńøĖÕ»╣Õ╣│ķØÖ’╝īõĮåÕ£©11µ£ł’╝īµ£¤ķŚ┤µ£ēõĖŁÕøĮńÜäÕģēµŻŹĶŖéŃĆüńŠÄÕøĮńÜäµä¤µü®ĶŖéŃĆüķ╗æĶē▓µś¤µ£¤õ║öÕÆīńĮæń╗£µś¤µ£¤õĖĆ’╝īńĮæń╗£Õ▒éDDoSµö╗Õć╗ńÜäµĢ░ķćÅÕćĀõ╣Äń┐╗õ║åõĖĆńĢ¬ŃĆé12µ£łµ£¤ķŚ┤’╝ī2021Õ╣┤ÕŹ│Õ░åń╗ōµØ¤ńÜäµ£ĆÕÉÄÕćĀÕż®Õåģ’╝īĶ¦éÕ»¤Õł░ńÜäµö╗Õć╗µĢ░ķćÅõ╣¤µ£ēµēĆÕó×ÕŖĀŃĆéõ║ŗÕ«×õĖŖ’╝īõ╗ģ12µ£łńÜäµö╗Õć╗µĆ╗µĢ░Õ░▒ĶČģĶ┐ćõ║å2021Õ╣┤ń¼¼õ║īÕŁŻÕ║”’╝īÕ╣ČÕćĀõ╣ÄĶ┐ĮÕ╣│2021Õ╣┤ń¼¼õĖĆÕŁŻÕ║”ŃĆé

ńĮæń╗£Õ▒éDDoSµö╗Õć╗’╝ܵö╗Õć╗ķƤńÄćÕłåÕĖā

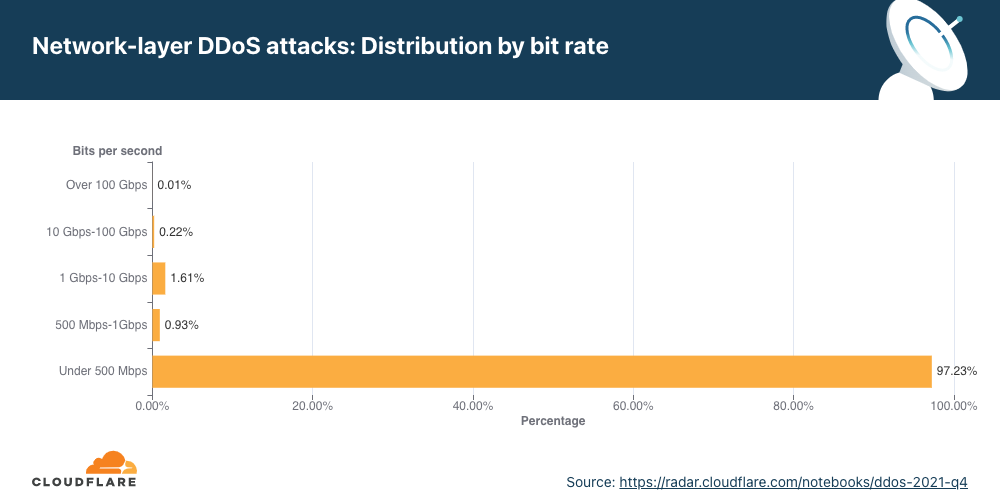

ĶÖĮńäČÕż¦ÕżÜµĢ░µö╗Õć╗ńÜäĶ¦äµ©ĪõŠØńäČńøĖÕ»╣ŌĆ£ĶŠāÕ░ÅŌĆØ’╝īõĮåTBń║¦µö╗Õć╗µŁŻÕ£©µłÉõĖ║ÕĖĖµĆüŃĆé

ĶĪĪķćÅL3/4 DDoSµö╗Õć╗ńÜäĶ¦äµ©Īµ£ēõĖŹÕÉīńÜäµ¢╣µ│ĢŃĆéõĖĆń¦Źµ¢╣µ│Ģµś»µĄŗķćÅÕ«āõ║¦ńö¤ńÜ䵥üķćÅÕż¦Õ░Å’╝īõ╗źµ»öńē╣ńÄćõĖ║ÕŹĢõĮŹ’╝łõŠŗÕ”é’╝īTbpsµł¢Gbps’╝ēŃĆéÕÅ”õĖĆń¦Źµś»µĄŗķćÅÕ«āõ║¦ńö¤ńÜäµĢ░µŹ«ÕīģµĢ░’╝īõ╗źµĢ░µŹ«ÕīģķƤńÄćõĖ║ÕŹĢõĮŹ’╝łõŠŗÕ”é’╝īMpps’╝ÜńÖŠõĖćµĢ░µŹ«Õīģ/µ»Åń¦Æ’╝ēŃĆé

ķ½śµ»öńē╣ńÄćńÜäµö╗Õć╗Ķ»ĢÕøŠõĮ┐õ║ÆĶüöńĮæķōŠĶĘ»ķź▒ÕÆīµØźÕ»╝Ķć┤µŗÆń╗ص£ŹÕŖĪ’╝īĶĆīķ½śµĢ░µŹ«ÕīģķƤńÄćńÜäµö╗Õć╗Õ░ØĶ»ĢõĮ┐µ£ŹÕŖĪÕÖ©ŃĆüĶĘ»ńö▒ÕÖ©µł¢ÕģČõ╗¢ĶüöńĮæńĪ¼õ╗ČĶ«ŠÕżćõĖŹÕĀ¬ķćŹĶ┤¤ŃĆéĶ┐Öõ║øĶ«ŠÕżćÕłåķģŹõĖĆÕ«ÜńÜäÕåģÕŁśÕÆīĶ«Īń«ŚĶāĮÕŖøµØźÕżäńÉåµ»ÅõĖ¬µĢ░µŹ«ÕīģŃĆéÕøĀµŁż’╝īķĆÜĶ┐ćÕÉæĶ«ŠÕżćÕÅæķĆüÕż¦ķćŵĢ░µŹ«Õīģ’╝īĶ»źĶ«ŠÕżćńÜäÕżäńÉåĶĄäµ║ÉÕ░▒ÕÅ»ĶāĮĶó½ĶĆŚÕ░ĮŃĆéÕ£©Ķ┐Öń¦ŹµāģÕåĄõĖŗ’╝īµĢ░µŹ«ÕīģÕ░▒õ╝ÜŌĆ£Ķó½õĖóÕ╝āŌĆØ’╝īÕŹ│Ķ«ŠÕżćµŚĀµ│ĢÕåŹÕżäńÉåµĢ░µŹ«ÕīģŃĆéÕ»╣ńö©µłĘĶĆīĶ©Ć’╝īĶ┐Öõ╝ÜÕ»╝Ķć┤µ£ŹÕŖĪõĖŁµ¢ŁÕÆīµŗÆń╗ص£ŹÕŖĪŃĆé

õĖŗÕøŠõĖ║µö╗Õć╗ńÜäĶ¦äµ©Ī’╝łµ»öńē╣ńÄć’╝ēÕÆīµ£łõ╗ĮÕłåÕĖāµāģÕåĄŃĆéÕ”éõĖŖÕøŠµēĆńż║’╝īÕż¦ÕżÜµĢ░µö╗Õć╗ÕÅæńö¤Õ£©12µ£łŃĆéńäČĶĆī’╝īõĖŗÕøŠµśŠńż║’╝īĶŠāÕż¦Õ×ŗńÜäµö╗Õć╗’╝łĶČģĶ┐ć300 Gbps’╝ēÕÅæńö¤Õ£©11µ£łŃĆéÕż¦ÕżÜõ╗ŗõ║Ä5-20 GbpsńÜäµö╗Õć╗ÕÅæńö¤Õ£©12µ£łŃĆé

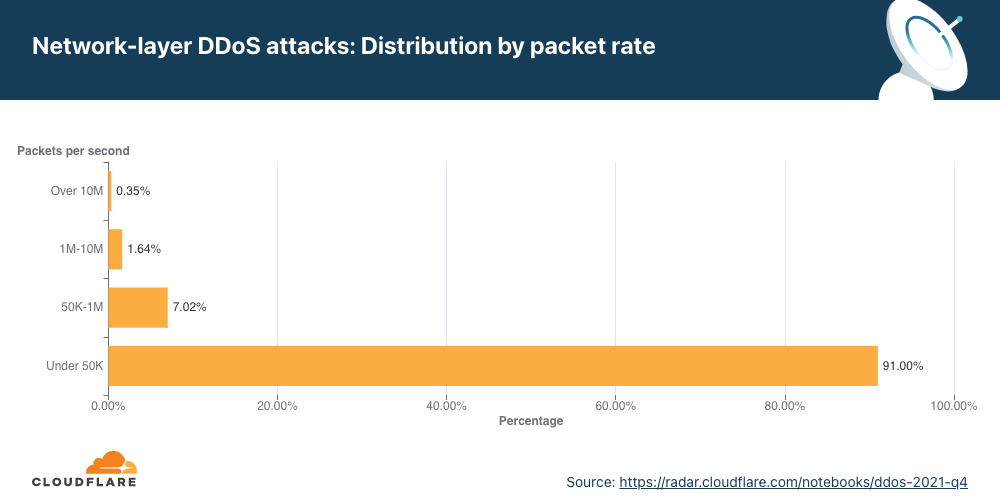

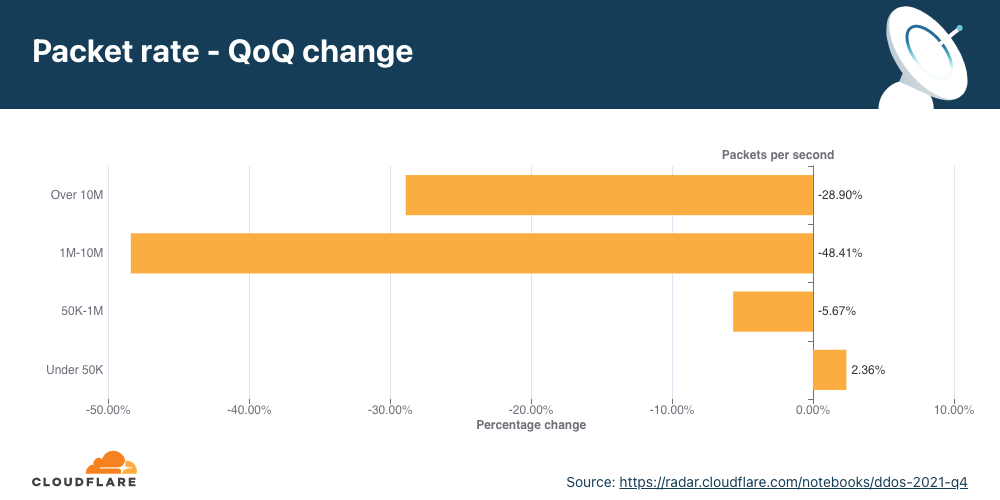

µĢ░µŹ«ÕīģķƤńÄćÕłåÕĖā

CloudflareĶ¦éÕ»¤Õł░õĖĆõĖ¬ÕĆ╝ÕŠŚµ│©µäÅńÜäÕģ│Ķüö’╝ÜÕ£©µö╗Õć╗µĢ░ķćÅÕó×ÕŖĀµŚČ’╝īµö╗Õć╗ńÜäĶ¦äµ©ĪÕÆīµīüń╗ŁµŚČķŚ┤õ╝ÜõĖŗķÖŹŃĆéÕ£©2021Õ╣┤ńÜäÕēŹõĖēÕłåõ╣ŗõ║īµŚČķŚ┤Õåģ’╝īµö╗Õć╗µĢ░ķćÅńøĖÕ»╣ĶŠāÕ░Å’╝īÕģČķƤńÄćÕłÖµ£ēµēĆÕó×ÕŖĀ’╝īõŠŗÕ”é’╝īÕ£©2021Õ╣┤ń¼¼õĖēÕŁŻÕ║”’╝īķƤńÄćõ╗ŗõ║Ä100-1000õĖćppsńÜäµö╗Õć╗Õó×ķĢ┐õ║å196%ŃĆéÕ£©2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”’╝īµö╗Õć╗µĢ░ķćŵ£ēµēĆÕó×ÕŖĀ’╝īÕÉīµŚČCloudflareĶ¦éÕ»¤Õł░ńÜäµö╗Õć╗Ķ¦äµ©ĪÕć║ńÄ░õĖŗķÖŹŃĆé91%ńÜäµö╗Õć╗Õ│░ÕĆ╝Õ£©5õĖćppsõ╗źõĖŗ’╝īĶ┐ÖõĖ¬ķƤńÄćÕĘ▓ń╗ÅĶČ│õ╗źÕ╝äÕ׫µ£¬ÕÅŚõ┐صŖżńÜäõ║ÆĶüöńĮæĶĄäõ║¦ŃĆé

ķƤńÄćĶČģĶ┐ć100õĖćppsńÜäĶŠāÕż¦Õ×ŗµö╗Õć╗ńÄ»µ»öÕćÅÕ░æ48%Ķć│28%’╝īĶĆīÕ│░ÕĆ╝ķƤńÄćõĮÄõ║Ä5õĖćppsńÜäµö╗Õć╗ńÄ»µ»öÕćÅÕ░æõ║å2.36%ŃĆé

µ»öńē╣ńÄćÕłåÕĖā

õĖĵĢ░µŹ«ÕīģÕ»åķøåÕ×ŗµö╗Õć╗ńÜäĶČŗÕŖ┐ńøĖõ╝╝’╝īµ»öńē╣ńÄćÕ»åķøåÕ×ŗµö╗Õć╗ńÜäµĢ░ķćÅõ╣¤µ£ēµēĆÕćÅÕ░æŃĆéĶÖĮńäČĶČģĶ┐ć1 TbpsńÜäµö╗Õć╗µŁŻÕ£©µłÉõĖ║ÕĖĖµĆüŌĆöŌĆöµłæõ╗¼Ķ¦éÕ»¤Õł░µ£ēÕÅ▓õ╗źµØźµ£ĆÕż¦ńÜäõĖĆõĖ¬µö╗Õć╗µÄźĶ┐æ2 Tbps’╝īõĮåÕż¦ÕżÜµĢ░µö╗Õć╗ńÜäĶ¦äµ©ĪõŠØńäČĶŠāÕ░Å’╝īÕ│░ÕĆ╝õĖŹÕł░500 Mbps’╝ł97.2%’╝ēŃĆé

Õ£©2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”’╝ī500 Mbpsõ╗źõĖŖµēƵ£ēĶīāÕø┤ńÜäĶŠāÕż¦Ķ¦äµ©Īµö╗Õć╗ÕØ浜ŠĶæŚÕćÅÕ░æ’╝īÕ╣ģÕ║”õ╗ŗõ║Ä35%Ķć│57%’╝īÕģČõĖŁ100 Gbpsõ╗źõĖŖńÜäµö╗Õć╗ÕćÅÕ░æõ║å57%ŃĆé

ńĮæń╗£Õ▒éDDoSµö╗Õć╗’╝ܵīüń╗ŁµŚČķŚ┤ÕłåÕĖā

Õż¦ÕżÜµĢ░µö╗Õć╗ńÜäµīüń╗ŁµŚČķŚ┤ķāĮÕ£©1Õ░ŵŚČõ╗źÕåģ’╝īÕåŹµ¼ĪĶĪ©µśÄµ£ēÕ┐ģĶ”üķććÕÅ¢Õ¦ŗń╗łÕÉ»ńö©ńÜäĶć¬ÕŖ©DDoSń╝ōĶ¦ŻĶ¦ŻÕå│µ¢╣µĪłŃĆé

µłæõ╗¼µĄŗķćŵö╗Õć╗µīüń╗ŁµŚČķŚ┤ńÜäµ¢╣Õ╝ŵś»’╝ÜĶ«░ÕĮĢń│╗ń╗¤ķ”¢µ¼ĪµŻĆµĄŗÕł░µö╗Õć╗õĖÄÕģĘÕżćĶ»źµö╗Õć╗ńē╣ÕŠüńÜäµ£ĆÕÉÄõĖĆõĖ¬µĢ░µŹ«Õīģõ╣ŗķŚ┤ńÜ䵌ČķŚ┤ÕĘ«ŃĆéÕ£©2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”’╝ī98%ńÜäńĮæń╗£Õ▒éµö╗Õć╗µīüń╗ŁµŚČķŚ┤õĖŹÕł░1Õ░ŵŚČŃĆéĶ┐Öń¦ŹµāģÕåĄķØ×ÕĖĖÕĖĖĶ¦ü’╝īÕøĀõĖ║Õż¦ÕżÜµĢ░µö╗Õć╗µīüń╗ŁµŚČķŚ┤ķāĮÕŠłń¤ŁŃĆ鵳æõ╗¼Ķ┐śĶ¦éÕ»¤Õł░õĖĆõĖ¬ĶČŗÕŖ┐’╝ÜÕ£©µö╗Õć╗µĢ░ķćÅÕó×ÕŖĀµŚČ’╝łÕ”éĶ┐ÖõĖ¬ÕŁŻÕ║”’╝ē’╝īÕģČķƤńÄćÕÆīµīüń╗ŁµŚČķŚ┤õ╝ܵ£ēµēĆõĖŗķÖŹŃĆé

ń¤ŁµŚČķŚ┤ńÜäµö╗Õć╗ÕŠłÕÅ»ĶāĮõĖŹĶó½Õ»¤Ķ¦ē’╝īńē╣Õł½µś»ńłåÕÅæµö╗Õć╗’╝īµŁżń▒╗µö╗Õć╗õ╝ÜÕ£©ÕćĀń¦ÆķƤÕåģńö©Õż¦ķćÅńÜäÕīģŃĆüÕŁŚĶŖ鵳¢Ķ»Ęµ▒éĶĮ░Õć╗ńø«µĀćŃĆéÕ£©Ķ┐Öń¦ŹµāģÕåĄõĖŗ’╝īõŠØĶĄ¢õ║ÄÕ«ēÕģ©Õłåµ×ÉµØźµēŗÕŖ©ń╝ōĶ¦ŻńÜäDDoSõ┐صŖżµ£ŹÕŖĪµ▓Īµ£ēµ£║õ╝ÜÕÅŖµŚČń╝ōĶ¦Żµö╗Õć╗ŃĆ鵣żń▒╗µ£ŹÕŖĪÕŬĶāĮõ╗ĵö╗Õć╗ÕÉÄÕłåµ×ÉõĖŁÕÉĖÕÅ¢µĢÖĶ«Ł’╝īńäČÕÉÄķā©ńĮ▓Ķ┐ćµ╗żĶ»źµö╗Õć╗µīćń║╣ńÜäµ¢░Ķ¦äÕłÖ’╝īµ£¤µ£øõĖŗµ¼ĪĶāĮµŹĢµŹēÕł░Õ«āŃĆéÕÉīµĀĘ’╝īõĮ┐ńö©ŌĆ£µīēķ£ĆŌĆص£ŹÕŖĪ’╝łÕŹ│Õ«ēÕģ©Õøóķś¤Õ£©ķüŁÕł░µö╗Õć╗µŚČÕ░åµĄüķćÅķćŹÕ«ÜÕÉæĶć│DDoSõ┐صŖżµÅÉõŠøÕĢå’╝ēõ╣¤µŚĀµĄÄõ║Äõ║ŗ’╝īÕøĀõĖ║Õ£©µĄüķćÅÕł░ĶŠŠµīēķ£ĆDDoSõ┐صŖżµÅÉõŠøÕĢåÕēŹ’╝īµö╗Õć╗Õ░▒ÕĘ▓ń╗Åń╗ōµØ¤õ║åŃĆé

Õ╗║Ķ««õ╝üõĖÜõĮ┐ńö©Õ¦ŗń╗łÕÉ»ńö©ńÜäĶć¬ÕŖ©Õī¢DDoSķś▓µŖżµ£ŹÕŖĪ’╝īµŁżń▒╗µ£ŹÕŖĪĶāĮÕłåµ×ɵĄüķćÅÕ╣ČÕ║öńö©Õ«×µŚČµīćń║╣Ķ»åÕł½’╝īõ╗ÄĶĆīÕÅŖµŚČµŗ”µł¬ń¤ŁµÜéńÜäµö╗Õć╗ŃĆé

µö╗Õć╗µēŗµ«Ą

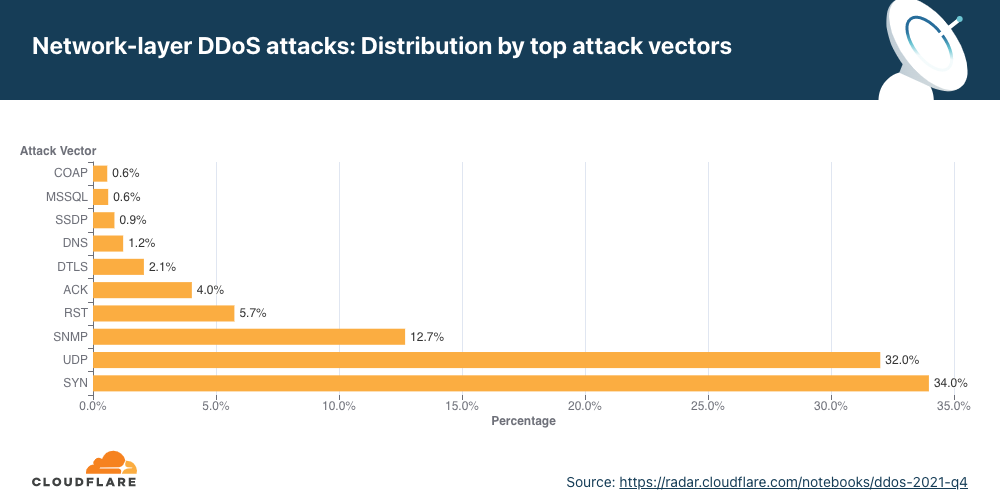

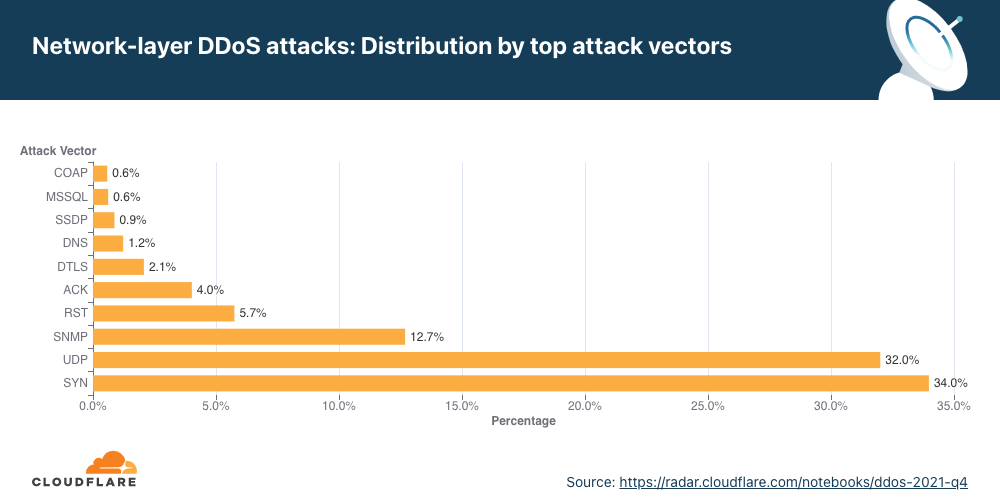

SYNµ┤¬µ░┤õŠØńäȵś»µ£ĆÕĖĖĶ¦üńÜäµö╗Õć╗µ¢╣Õ╝Å’╝īĶĆīÕ¤║õ║ÄSNMPńÜäµö╗Õć╗ńÄ»µ»öµ┐ĆÕó×õ║åµÄźĶ┐æ5800%ŃĆé

µö╗Õć╗µēŗµ«Ąµś»µīćµö╗Õć╗ĶĆģńö©õ║ÄÕÅæÕŖ©DDoSµö╗Õć╗ńÜäµ¢╣µ│Ģ’╝īÕŹ│IPÕŹÅĶ««ŃĆüµĢ░µŹ«ÕīģÕ▒׵Ʀ’╝łÕ”éTCPµĀćÕ┐Ś’╝ēŃĆüµ┤¬µ░┤µ¢╣µ│ĢÕÆīÕģČõ╗¢µØĪõ╗ČŃĆé

SYNµ┤¬µ░┤µö╗Õć╗µēĆÕŹĀńÜäńÖŠÕłåµ»öÕ£©2021Õ╣┤Õåģķ”¢µ¼ĪÕż¦Õ╣ģÕćÅÕ░æŃĆé2021Õ╣┤’╝īSYNµ┤¬µ░┤Õ╣│ÕØćÕŹĀńĮæń╗£Õ▒éµö╗Õć╗µĆ╗µĢ░ńÜä54%ŃĆéĶÖĮńäČõ╗Źµś»µ£ĆÕĖĖĶ¦üńÜäµēŗµ«Ą’╝īõĮåµēĆÕŹĀµ»öõŠŗÕĘ▓ń╗ÅĶŠāÕēŹõĖĆõĖ¬ÕŁŻÕ║”ÕćÅÕ░æõ║å38%’╝īĶć│34%ŃĆé

ńäČĶĆī’╝īSYNµö╗Õć╗ÕÆīUDPµö╗Õć╗ÕĘ▓ń╗ÅõĖŹńøĖõĖŖõĖŗŃĆéUDPµ┤¬µ░┤µś»õĖĆń¦ŹµŗÆń╗ص£ŹÕŖĪµö╗Õć╗’╝īµö╗Õć╗ĶĆģÕ░åÕż¦ķćÅńö©µłĘµŖźµ¢ćÕŹÅĶ««’╝łUDP’╝ēµĢ░µŹ«ÕīģÕÅæķĆüÕł░ńø«µĀćµ£ŹÕŖĪÕÖ©’╝īµŚ©Õ£©ńś½ńŚ¬Ķ»źĶ«ŠÕżćńÜäÕżäńÉåÕÆīÕōŹÕ║öĶāĮÕŖøŃĆéõ┐صŖżńø«µĀćµ£ŹÕŖĪÕÖ©ńÜäķś▓ńü½ÕóÖÕŠĆÕŠĆõ╣¤ÕÅ»ĶāĮÕøĀUDPµ┤¬µ░┤µö╗Õć╗ĶĆīõĖŹÕĀ¬ķćŹĶ┤¤’╝īÕ»╝Ķć┤Õ»╣ÕÉłµ│ĢµĄüķćÅńÜäµŗÆń╗ص£ŹÕŖĪŃĆéÕ¤║õ║ÄUDPńÜäµö╗Õć╗ÕĘ▓õ╗Ä2021Õ╣┤ń¼¼õĖēÕŁŻÕ║”ńÜäń¼¼ÕøøõĮŹõĖŖÕŹćĶć│2021Õ╣┤ń¼¼ÕøøÕŁŻÕ║”ńÜäń¼¼õ║īõĮŹ’╝īÕŹĀńĮæń╗£Õ▒éµö╗Õć╗ńÜä32%’╝īÕŁŻÕ║”ńÄ»µ»öÕó×ķĢ┐õ║å1198%ŃĆé

Õ▒ģń¼¼õĖēõĮŹńÜ䵜»SNMPµö╗Õć╗ŃĆéĶć¬2021Õ╣┤ķ”¢µ¼ĪĶĘ╗Ķ║½õĖ╗Ķ”üµö╗Õć╗µēŗµ«ĄĶĪīÕłŚõ╗źµØź’╝īSNMPµö╗Õć╗ńÜäÕŹĀµ»öÕĘ▓Õż¦Õ╣ģµÅÉķ½śŃĆé

µ¢░Õģ┤Õ©üĶāü

Õ»╣µ¢░Õģ┤µö╗Õć╗µēŗµ«ĄńÜäÕłåµ×ÉÕÅ»Ķ¦ü’╝īSNMPŃĆüMSSQLÕÆīÕ¤║õ║ÄUDPńÜäķĆÜńö©µö╗Õć╗ÕØćÕć║ńÄ░Õż¦Õ╣ģÕó×ķĢ┐ŃĆé

SNMPÕÆīMSSQLµö╗Õć╗ķāĮµś»ķĆÜĶ┐ćÕ£©Ķ¦”ÕÅæµö╗Õć╗ńÜäµŖźµ¢ćõĖŁÕ░åńø«µĀćIPÕ£░ÕØĆÕüćÕåÆõĖ║µ║ÉIPµØźÕÅŹÕ░äÕÆīµöŠÕż¦ńø«µĀćńÜ䵥üķćÅŃĆé

ń«ĆÕŹĢńĮæń╗£ń«ĪńÉåÕŹÅĶ««’╝łSNMP’╝ēµś»õĖĆń¦ŹÕ¤║õ║ÄUDPńÜäÕŹÅĶ««’╝īķĆÜÕĖĖńö©õ║ÄÕÅæńÄ░ÕÆīń«ĪńÉåÕ«ČÕ║Łµł¢õ╝üõĖÜńĮæń╗£õĖŁõĮŹõ║ÄUDP 161ń½»ÕÅŻõĖŖńÜäńĮæń╗£Ķ«ŠÕżć’╝īõŠŗÕ”éµēōÕŹ░µ£║ŃĆüõ║żµŹóµ£║ŃĆüĶĘ»ńö▒ÕÖ©ÕÆīķś▓ńü½ÕóÖŃĆéÕ£©SNMPÕÅŹÕ░äµö╗Õć╗õĖŁ’╝īµö╗Õć╗ĶĆģÕÅæÕć║Õż¦ķćÅSNMPµ¤źĶ»ó’╝īÕ░åµĢ░µŹ«ÕīģõĖŁńÜäµ║ÉIPÕ£░ÕØĆõ╝¬ĶŻģµłÉńø«µĀćńÜäIPÕ£░ÕØĆ’╝īõĮ┐µöČÕł░µ¤źĶ»óńÜäńĮæń╗£Ķ«ŠÕżćÕ░åµŖŖÕōŹÕ║öÕÅæķĆüÕł░ńø«µĀćIPÕ£░ÕØĆŃĆéĶ┐Öõ║øńĮæń╗£Ķ«ŠÕżćÕÅæķĆüńÜäÕż¦ķćÅÕōŹÕ║öÕ»╝Ķć┤ńø«µĀćńĮæń╗£µŗÆń╗ص£ŹÕŖĪŃĆé

ń▒╗õ╝╝õ║ÄSNMPµöŠÕż¦µö╗Õć╗’╝īMicrosoft SQL’╝łMSSQL’╝ēµö╗Õć╗Õ¤║õ║ÄõĖĆń¦Źµ╗źńö©Microsoft SQLµ£ŹÕŖĪÕÖ©Ķ¦Żµ×ÉÕŹÅĶ««µØźÕÅæÕŖ©ÕÅŹÕ░äÕ╝ÅDDoSµö╗Õć╗ńÜäµŖƵ£»ŃĆéµö╗Õć╗ÕÅæńö¤õ║ÄMicrosoft SQLµ£ŹÕŖĪÕÖ©Õ»╣Õ«óµłĘń½»µ¤źĶ»óµł¢Ķ»Ęµ▒éÕüÜÕć║ÕōŹÕ║öµŚČ’╝īÕ░ØĶ»ĢÕł®ńö©õŠ”ÕɼUDP 1434ń½»ÕÅŻńÜäMicrosoft SQLµ£ŹÕŖĪÕÖ©Ķ¦Żµ×ÉÕŹÅĶ««’╝łMC-SQLR’╝ēŃĆé

ńĮæń╗£Õ▒éDDoSµö╗Õć╗’╝ÜÕøĮÕ«Č/Õ£░Õī║ÕłåÕĖā

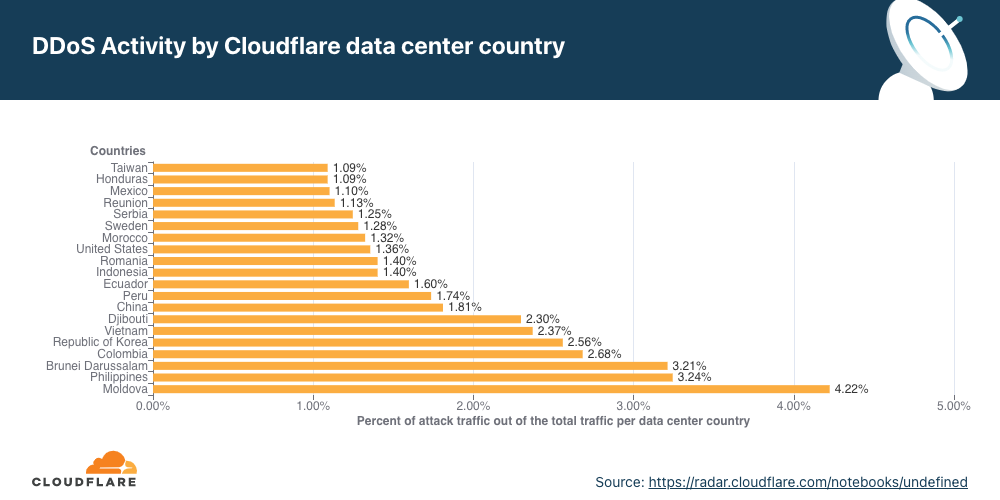

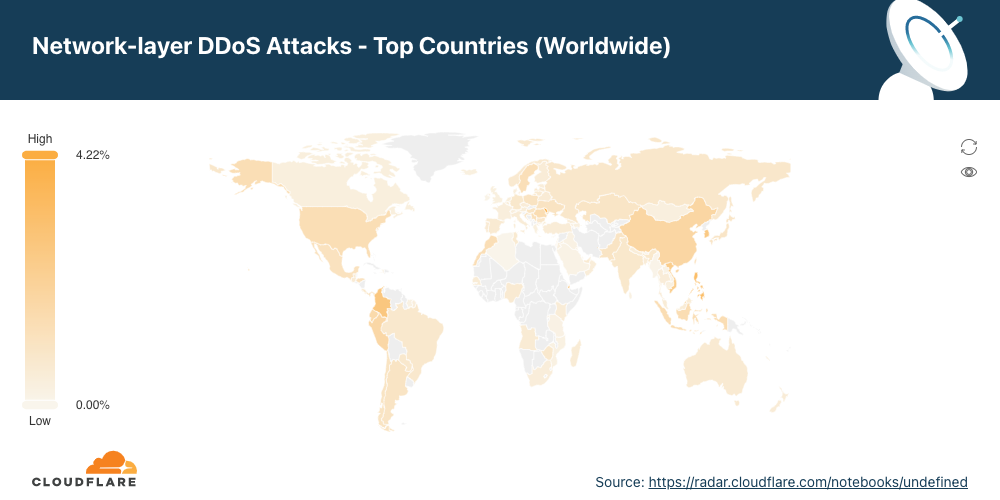

µ║Éõ║ĵæ®Õ░öÕżÜńō”ńÜäµö╗Õć╗ĶŠāÕēŹõĖĆõĖ¬ÕŁŻÕ║”ń┐╗õ║åõĖżńĢ¬’╝īõĮ┐ÕģȵłÉõĖ║ńĮæń╗£Õ▒éDDoSµö╗Õć╗µ┤╗ÕŖ©ÕŹĀµ»öµ£Ćķ½śńÜäÕøĮÕ«ČŃĆé

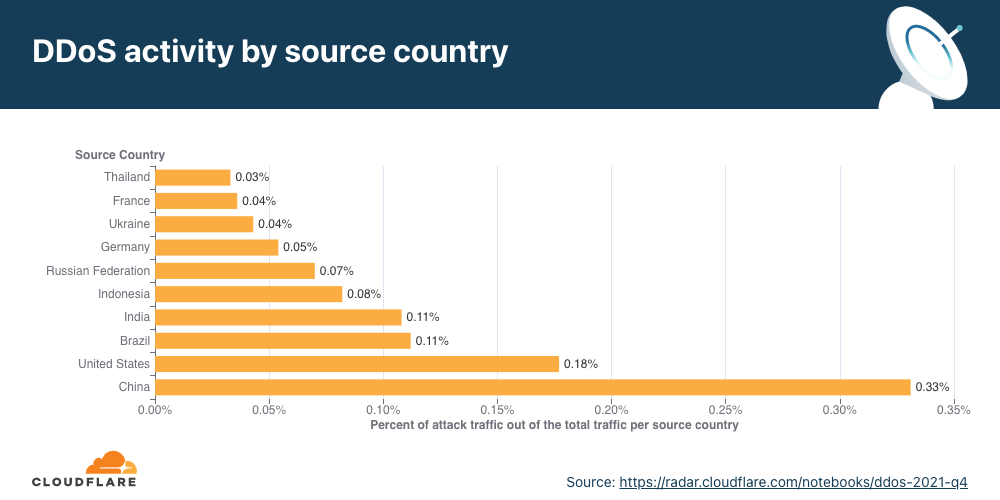

Õ£©Õłåµ×ÉńĮæń╗£Õ▒éDDoSµö╗Õć╗µŚČ’╝īµłæõ╗¼ń╗¤Ķ«ĪµĄüķćÅńÜäõŠØµŹ«µś»µÄźµöȵĄüķćÅńÜäCloudflareĶŠ╣ń╝śµĢ░µŹ«õĖŁÕ┐āõĮŹńĮ«’╝īĶĆīõĖŹµś»µ║ÉIPÕ£░ÕØĆŃĆéĶ┐ÖµĀĘÕüÜńÜäÕĤÕøĀÕ£©õ║Ä’╝īµö╗Õć╗ĶĆģÕ£©ÕÅæĶĄĘńĮæń╗£Õ▒éµö╗Õć╗µŚČ’╝īÕÅ»õ╗źķĆÜĶ┐ćõ╝¬ķĆĀµ║ÉIPÕ£░ÕØĆµØźµĘʵĘåµö╗Õć╗µØźµ║ÉÕ╣ČÕ£©µö╗Õć╗Õ▒׵ƦõĖŁÕ╝ĢÕģźķÜŵ£║µĆ¦’╝īĶ┐ÖÕÅ»ĶāĮõ╝ÜõĮ┐ń«ĆÕŹĢńÜäDDoSķś▓µŖżń│╗ń╗¤µø┤ķÜŠµŗ”µł¬µö╗Õć╗ŃĆéÕøĀµŁż’╝īÕ”éµ×£µłæõ╗¼µĀ╣µŹ«õ╝¬ķĆĀńÜäµ║ÉIPµÄ©Õ»╝Õć║µ║ÉÕøĮÕ«Č/Õ£░Õī║’╝īµłæõ╗¼Õ░åÕŠŚÕł░õĖĆõĖ¬õ╝¬ķĆĀńÜäÕøĮÕ«Č/Õ£░Õī║ŃĆé

CloudflareĶāĮÕż¤ķĆÜĶ┐ćµĀ╣µŹ«CloudflareĶ¦éÕ»¤Õł░µö╗Õć╗ńÜäµĢ░µŹ«õĖŁÕ┐āõĮŹńĮ«µśŠńż║µö╗Õć╗µĢ░µŹ«µØźÕģŗµ£Źõ╝¬ķĆĀIPńÜäµīæµłśŃĆ鵳æõ╗¼Õ£©Õģ©ńÉā250ÕżÜõĖ¬Õ¤ÄÕĖéµŗźµ£ēµĢ░µŹ«õĖŁÕ┐ā’╝īÕøĀĶĆīĶāĮÕż¤Õ£©µŖźÕæŖõĖŁõĮōńÄ░ÕćåńĪ«ńÜäÕ£░ńÉåõĮŹńĮ«ŃĆé

µæśĶ”ü

CloudflareńÜäõĮ┐ÕæĮµś»ÕĖ«ÕŖ®µ×äÕ╗║µø┤ÕźĮńÜäõ║ÆĶüöńĮæ’╝īõĮ┐õ║ÆĶüöńĮæÕ»╣µēƵ£ēõ║║ķāĮµø┤Õ«ēÕģ©ŃĆüµø┤Õ┐½ķƤŃĆüµø┤ÕÅ»ķØĀŌĆöŌĆöÕŹ│õĮ┐ķØóÕ»╣DDoSµö╗Õć╗õ╣¤Õ”鵣żŃĆéõĮ£õĖ║Ķ┐ÖõĖ¬õĮ┐ÕæĮńÜäõĖĆķā©Õłå’╝īµłæõ╗¼Ķć¬2017Õ╣┤õ╗źµØźõĖĆńø┤ÕÉæµłæõ╗¼µēƵ£ēÕ«óµłĘµÅÉõŠøÕģŹĶ┤╣ńÜäõĖŹĶ«ĪķćÅŃĆüµŚĀķÖÉDDoSķś▓µŖżŃĆéÕżÜÕ╣┤µØź’╝īµö╗Õć╗ĶĆģÕÅæÕŖ©DDoSµö╗Õć╗ńÜäķÜŠÕ║”ÕÅśÕŠŚĶČŖµØźĶČŖõĮÄŃĆéõĖ║õ║åÕ»╣µŖŚµö╗Õć╗ĶĆģńÜäõ╝śÕŖ┐’╝īµłæõ╗¼µā│ńĪ«õ┐صēƵ£ēĶ¦äµ©ĪńÜäń╗äń╗ćõ╣¤ĶāĮĶĮ╗µØŠŃĆüÕģŹĶ┤╣Õ£░ķś▓µŖżÕÉäń¦Źń▒╗Õ×ŗńÜäDDoSµö╗Õć╗ŃĆé

- õ║Üķ®¼ķĆŖńĮæÕ╝ĆÕ║Śķ£ĆĶ”üµēŗń╗ŁĶ┤╣ÕÉŚ’╝¤

- Õ”éõĮĢÕ£©õ║Üķ®¼ķĆŖõĖŖÕ╝ĆõĖĆõĖ¬Õ║ŚÕ╣ČÕ░åõ║¦ÕōüÕŹ¢ń╗ÖÕż¢ÕøĮõ║║’╝¤

- Õ”éõĮĢÕ£©õ║Üķ®¼ķĆŖõĖŖµłÉÕŖ¤ń╗ÅĶÉźõĖŁÕøĮÕŹ¢Õ«ČÕ║Śķō║?

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚĶ”üõ╗Ćõ╣łµŚČÕĆÖń╗ōµØ¤’╝¤

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║Ś’╝Üń║│ń©Äõ║║Ķ»åÕł½ÕÅʵś»õ╗Ćõ╣ł’╝¤

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║Śńö│Ķ»ĘµĄüń©ŗÕøŠµīćÕŹŚ

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚÕ┐ģÕżćµØĪõ╗ȵś»õ╗Ćõ╣ł’╝¤

- õ║Üķ®¼ķĆŖµ£¼Õ£¤Õ║ŚÕ╝ĆÕ║ŚµĄüń©ŗÕÅŖĶ┤╣ńö©ń®Čń½¤µś»õ╗Ćõ╣ł’╝¤