CloudflareÕ”éõĮĢÕ«ēÕģ©Õ║öÕ»╣Log4j 2µ╝ŵ┤×’╝¤

µ¼Ī

µ¼Ī

Õ£©Cloudflare’╝īÕĮōµłæõ╗¼ÕŠŚń¤źõĖĆõĖ¬µ¢░ńÜäÕ«ēÕģ©µ╝ŵ┤×µŚČ’╝īµłæõ╗¼õ╝ÜĶ┐ģķƤÕżķøåÕÉäõĖ¬Õøóķś¤’╝īĶ«Šµ│ĢÕø×ńŁöõĖżõĖ¬õĖŹÕÉīńÜäķŚ«ķóś’╝Ü(1)µłæõ╗¼ÕÅ»õ╗źķććÕÅ¢õ╗Ćõ╣łµÄ¬µ¢ĮµØźńĪ«õ┐ØÕ«óµłĘńÜäÕ¤║ńĪĆń╗ōµ×äÕÅŚÕł░õ┐صŖż’╝īõ╗źÕÅŖ(2)µłæõ╗¼ÕÅ»õ╗źķććÕÅ¢õ╗Ćõ╣łµÄ¬µ¢ĮµØźńĪ«õ┐صłæõ╗¼Ķć¬ÕĘ▒ńÜäńÄ»Õóāµś»Õ«ēÕģ©ńÜäŃĆ鵜©Õż®’╝īÕŹ│2021Õ╣┤12µ£ł9µŚź’╝īńāŁķŚ©ńÜäÕ¤║õ║ÄJavańÜ䵌źÕ┐ŚĶ«░ÕĮĢń©ŗÕ║ÅÕīģLog4jõĖŁńÜäõĖĆõĖ¬õĖźķ揵╝ŵ┤×Ķó½Õģ¼Õ╝ƵŖ½ķ£▓’╝īµłæõ╗¼ńÜäÕ«ēÕģ©Õøóķś¤Ķ┐ģķƤķććÕÅ¢ĶĪīÕŖ©’╝īÕĖ«ÕŖ®Õ║öÕ»╣ń¼¼õĖĆõĖ¬ķŚ«ķóśÕ╣ČÕø×ńŁöń¼¼õ║īõĖ¬ķŚ«ķóśŃĆéµ£¼ÕĖ¢µÄóĶ«©ń¼¼õ║īõĖ¬ķŚ«ķóśŃĆé

µĆ╗ĶĆīĶ©Ćõ╣ŗ’╝īĶ»źµ╝ŵ┤×õĮ┐µö╗Õć╗ĶĆģĶāĮÕż¤Õ£©Ķ┐£ń©ŗµ£ŹÕŖĪÕÖ©õĖŖµē¦ĶĪīõ╗ŻńĀüŃĆéńö▒õ║ÄJavaÕÆīLog4jĶó½Õ╣┐µ│øõĮ┐ńö©’╝īĶ┐ÖÕŠłÕÅ»ĶāĮµś»Ķć¬HeartbleedÕÆīShellShockõ╗źµØźõ║ÆĶüöńĮæõĖŖµ£ĆõĖźķćŹńÜäµ╝ŵ┤×õ╣ŗõĖĆŃĆéĶ»źµ╝ŵ┤×ÕłŚńż║õĖ║CVE-2021-44228ŃĆéCVEµÅÅĶ┐░ń¦░Ķ»źµ╝ŵ┤×õ╝ÜÕĮ▒ÕōŹõĖŹķ½śõ║Ä2.14.1ńÜäLog4j2ńēłµ£¼’╝īĶĆīÕ£©2.15õĖŁÕĘ▓õ┐«ĶĪźµ╝ŵ┤×ŃĆéĶ»źµ╝ŵ┤×Ķ┐śõ╝ÜÕĮ▒ÕōŹlog4j 1.xńÜäµēƵ£ēńēłµ£¼’╝øõĮåµś»’╝ī1.xÕĘ▓ń╗łµŁóńö¤ÕæĮÕ橵£¤’╝īĶ┐śÕīģÕɽõĖŹõ╝ÜĶó½õ┐«ÕżŹńÜäÕģČõ╗¢µ╝ŵ┤×ŃĆéµÄ©ĶŹÉńÜäµōŹõĮ£µś»ÕŹćń║¦Õł░2.15ŃĆé

µŚČķŚ┤ĶĪ©

µ»ÅÕĮōÕ║öÕ»╣ń¬üÕÅæõ║ŗõ╗ȵŚČ’╝īµłæõ╗¼ķ”¢Õģłõ╝ÜÕüÜńÜäõĖĆõ╗Čõ║ŗµāģÕ░▒µś»’╝īÕ╝ĆÕ¦ŗĶŹēµŗ¤µłæõ╗¼ķ£ĆĶ”üÕ£©ńøĖÕģ│µāģÕåĄńÜäĶāīµÖ»õĖŗĶ»äõ╝░ÕÆīõ║åĶ¦Żõ║ŗõ╗ČńÜ䵌ČķŚ┤ĶĪ©ŃĆ鵣żÕżäµŚČķŚ┤ĶĪ©õĖŁńÜäõĖĆõ║øńż║õŠŗÕīģµŗ¼’╝Ü

┬Ę2021-12-09 16:57 UTC-µöČÕł░Õģ│õ║Ädevelopers.cloudflare.comõĖŖńÜäLog4j RCEńÜäHackeroneµŖźÕæŖ

┬Ę2021-12-10 09:56 UTC-ń¼¼õĖƵØĪWAFĶ¦äÕłÖÕĘ▓õ╝ĀĶŠōÕł░Cloudflare SpecialsĶ¦äÕłÖķøå

┬Ę2021-12-10 10:00 UTC-Ķó½µōŹń║ĄINCIDENTµŁŻÕ╝ŵēōÕ╝Ć’╝īÕ╝ĆÕ¦ŗÕĘźõĮ£õ╗źĶ»åÕł½ķ£ĆĶ”üõ┐«ÕżŹLog4jńÜäÕī║Õ¤¤

┬Ę2021-12-10 10:33 UTC-Logstashķā©ńĮ▓õ║åõ┐«ÕżŹń©ŗÕ║Åõ╗źń╝ōĶ¦Żµ╝ŵ┤×ŃĆé

┬Ę2021-12-10 10:44 UTC-ń¼¼õ║īµØĪWAFĶ¦äÕłÖõĮ£õĖ║Cloudflareń«ĪńÉåńÜäĶ¦äÕłÖńÜäõĖĆķā©ÕłåõĖŖń║┐

┬Ę2021-12-10 10:50 UTC-ElasticSearchķćŹÕÉ»Õ╝ĆÕ¦ŗõ┐«ÕżŹõ╗źń╝ōĶ¦Żµ╝ŵ┤×

┬Ę2021-12-10 11:05 UTC-ElasticSearchķćŹÕÉ»ń╗ōµØ¤’╝īõĖŹÕåŹµ£ēµ╝ŵ┤×

┬Ę2021-12-10 11:45 UTC-BitbucketÕĘ▓õ┐«ÕżŹ’╝īõĖŹÕåŹµ£ēµ╝ŵ┤×

┬Ę2021-12-10 21:22 UTC-HackeroneµŖźÕæŖÕ£©µŚĀµ│ĢÕżŹÕłČõ╣ŗÕÉÄõĮ£õĖ║µ£ēńö©õ┐Īµü»InformativeÕģ│ķŚŁ

Ķ¦ŻÕå│Õåģķā©ÕĮ▒ÕōŹ

ÕżäńÉåõ╗╗õĮĢĶĮ»õ╗ȵ╝ŵ┤×µŚČńÜäõĖĆõĖ¬ķćŹĶ”üķŚ«ķóś’╝īõ╣¤ÕÅ»ĶāĮµś»µ»ÅÕ«ČÕģ¼ÕÅĖÕ£©Ķ┐Öń¦Źńē╣իܵāģÕåĄõĖŗķ£ĆĶ”üÕø×ńŁöńÜäµ£ĆÕø░ķÜŠķŚ«ķóś’╝ܵ£ēµ╝ŵ┤×ńÜäĶĮ»õ╗ČÕ«×ķÖģõĖŖķāĮÕ£©Õō¬õ║øÕ£░µ¢╣Ķ┐ÉĶĪī’╝¤

Õ”éµ×£µ╝ŵ┤×õĮŹõ║ÄõĖĆÕ«ČÕģ¼ÕÅĖÕÉæÕģ©õĖ¢ńĢīĶ«ĖÕÅ»ńÜ䵤ÉõĖ¬õĖōµ£ēĶĮ»õ╗ČõĖŁ’╝īĶ┐ÖõĖ¬ķŚ«ķóśÕŠłÕ«╣µśōÕø×ńŁö-µé©ÕŬķ£ĆµēŠÕł░ķéŻõĖ¬ĶĮ»õ╗ČÕŹ│ÕÅ»ŃĆéõĮåÕ£©Ķ┐Öń¦ŹµāģÕåĄõĖŗ’╝īķŚ«ķóśÕø░ķÜŠÕŠŚÕżÜŃĆéLog4jµś»Õ╣┐µ│øõĮ┐ńö©ńÜäõĖĆõĖ¬ĶĮ»õ╗Č’╝īõĮåJavaÕ╝ĆÕÅæõ║║Õæśõ╣ŗÕż¢ńÜäõ║║ńŠżÕÅ»ĶāĮÕ╣ČõĖŹń夵éēŃĆ鵳æõ╗¼ńÜäķ”¢Ķ”üĶĪīÕŖ©Õ░▒µś»ķ揵¢░ń夵éēµłæõ╗¼ńÜäÕ¤║ńĪĆń╗ōµ×äõĖŁÕ£©JVMõĖŖĶ┐ÉĶĪīĶ»źĶĮ»õ╗ČńÜäµēƵ£ēÕ£░µ¢╣’╝īõ╗źõŠ┐ńĪ«Õ«ÜÕō¬õ║øĶĮ»õ╗Čń╗äõ╗ČÕÅ»ĶāĮÕ«╣µśōÕÅŚÕł░Ķ»źķŚ«ķóśÕĮ▒ÕōŹŃĆé

µłæõ╗¼ĶāĮÕż¤õĮ┐ńö©ķøåõĖŁõ╗ŻńĀüÕŁśÕé©Õ║ōÕłøÕ╗║Õ£©JVMõĖŖĶ┐ÉĶĪīńÜäµēƵ£ēĶĮ»õ╗ČńÜäµĖģÕŹĢŃĆ鵳æõ╗¼õĮ┐ńö©Ķ»źõ┐Īµü»µØźńĀöń®ČÕ╣ČńĪ«Õ«Üµłæõ╗¼µŗźµ£ēńÜäµ»ÅõĖĆõĖ¬JavaÕ║öńö©ń©ŗÕ║Å’╝īÕ«āµś»ÕÉ”ÕīģÕɽLog4j’╝īõ╗źÕÅŖÕģČõĖŁń╝¢Ķ»æõ║åÕō¬õĖ¬ńēłµ£¼ńÜäLog4jŃĆé

µłæõ╗¼ÕÅæńÄ░ElasticSearchŃĆüLogStashÕÆīBitbucketÕīģÕɽõ║åńēłµ£¼õ╗ŗõ║Ä2.0Õł░2.14.1õ╣ŗķŚ┤ńÜäµ£ēµ╝ŵ┤×Log4jń©ŗÕ║ÅÕīģńÜäÕ«×õŠŗŃĆ鵳æõ╗¼ĶāĮÕż¤õĮ┐ńö©Õ«śµ¢╣Log4jÕ«ēÕģ©µĆ¦µ¢ćµĪŻõĖŁµÅÅĶ┐░ńÜäń╝ōĶ¦ŻńŁ¢ńĢźµØźõ┐«ÕżŹĶ»źķŚ«ķóśŃĆéÕ»╣õ║ÄLog4jńÜäµ»ÅõĖ¬Õ«×õŠŗ’╝īµłæõ╗¼Ķ”üõ╣łõ╗ÄclasspathõĖŁÕłĀķÖżõ║åJndiLookupń▒╗’╝Ü

zip-q-d log4j-core-*.jarorg/apache/logging/log4j/core/lookup/JndiLookup.class

Ķ”üõ╣łÕ£©log4jķģŹńĮ«õĖŁĶ«ŠńĮ«õ║åĶĄĘń╝ōĶ¦ŻõĮ£ńö©ńÜäń│╗ń╗¤Õ▒׵Ʀ’╝Ü

log4j2.formatMsgNoLookups

µłæõ╗¼ĶāĮÕż¤õĮ┐ńö©Ķ┐Öõ║øńŁ¢ńĢźÕ£©Ķ┐Öõ║øń©ŗÕ║ÅÕīģõĖŁĶ┐ģķƤń╝ōĶ¦ŻĶ»źķŚ«ķóś’╝īÕÉīµŚČńŁēÕŠģń©ŗÕ║ÅÕīģńÜäµ¢░ńēłµ£¼ÕÅæÕĖāŃĆé

Õ«Īµ¤źÕż¢ķā©µŖźÕæŖ

µŚ®Õ£©µłæõ╗¼Õ«īµłÉµ£ēµ╝ŵ┤×ĶĮ»õ╗ČĶ┐ÉĶĪīµēĆÕ£©Õåģķā©õĮŹńĮ«ńÜäÕłŚĶĪ©µŗ¤Õ«ÜÕĘźõĮ£õ╣ŗÕēŹ’╝īµłæõ╗¼Õ░▒Õ╝ĆÕ¦ŗµ¤źń£ŗÕż¢ķā©µŖźÕæŖ-µØźĶ欵łæõ╗¼ńÜäµ╝ŵ┤×Õź¢ÕŖ▒ń©ŗÕ║ÅHackerOne’╝īõ╗źÕÅŖGitHubõĖŁµÅÉńż║µłæõ╗¼ÕÅ»ĶāĮķØóõĖ┤ķŻÄķÖ®ńÜäÕģ¼Õ╝ĆÕĖ¢ÕŁÉŃĆé

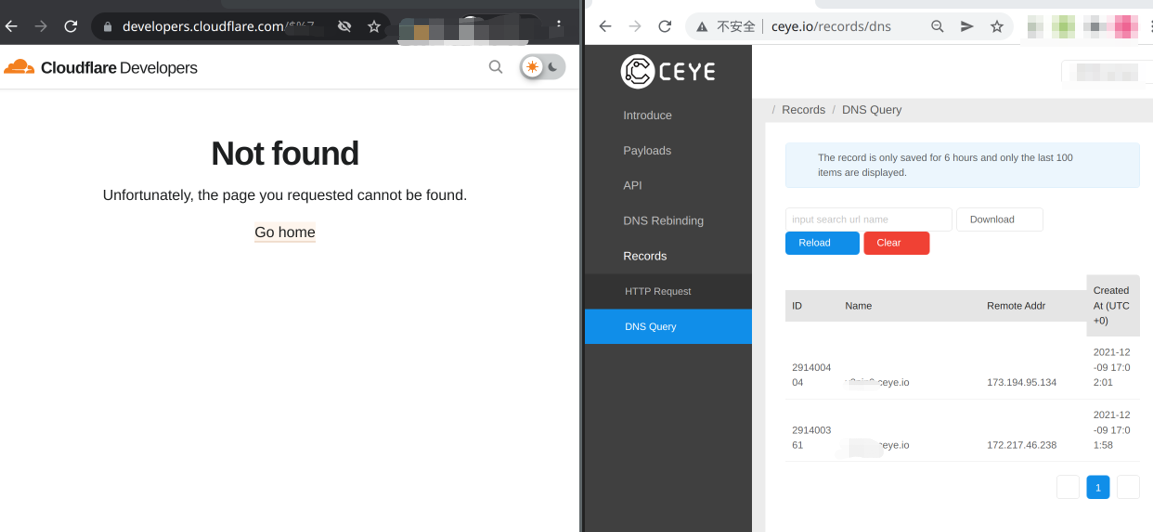

µłæõ╗¼Ķ»åÕł½Õł░Ķć│Õ░æõĖżõĖ¬µŖźÕæŖ’╝īõ╝╝õ╣ĵīćńż║Cloudflareµ£ēµ╝ŵ┤×Õ╣ČķüŁÕł░ńĀ┤ÕØÅŃĆéÕ£©ÕģČõĖŁõĖĆõĖ¬µŖźÕæŖõĖŁµ£ēÕ”éõĖŗÕ▒ÅÕ╣Ģµł¬ÕøŠ’╝Ü

Ķ»źńż║õŠŗķÆłÕ»╣ńÜ䵜»Õ£©https://developer.cloudflare.comõĖŁµēśń«ĪńÜäÕ╝ĆÕÅæõ║║Õæśµ¢ćµĪŻŃĆéÕ£©ÕÅ│õŠ¦’╝īµö╗Õć╗ĶĆģÕ▒Ģńż║õ║åķÆłÕ»╣õ╗¢ÕÅæķĆüÕł░µłæõ╗¼µ£ŹÕŖĪÕÖ©ńÜäµ£ēµĢłĶ┤¤ĶĮĮ’╝īµöČÕł░õ║åDNSµ¤źĶ»óŃĆéõĮåµś»’╝īµŁżÕżäµĀćĶ«░ńÜäIPÕ£░ÕØƵś»173.194.95.134’╝īÕ▒×õ║ÄGoogleµŗźµ£ēńÜäIPv4ÕŁÉńĮæ(173.194.94.0/23)ŃĆé

CloudflareńÜäÕ╝ĆÕÅæõ║║Õæśµ¢ćµĪŻõĮ£õĖ║Cloudflare Workerµēśń«Ī’╝īõ╗ģµÅÉõŠøķØÖµĆüĶĄäõ║¦ŃĆéÕŁśÕé©Õ║ōµś»Õģ¼Õ╝ĆńÜäŃĆéĶ»źWorkerõŠØĶĄ¢GoogleńÜäÕłåµ×ÉÕ║ō’╝īÕ”éµŁżÕżäµēĆńż║’╝īÕøĀµŁż’╝īµłæõ╗¼Õüćիܵö╗Õć╗ĶĆģõĖŹµś»õ╗ÄCloudflareµÄźµöČĶ»Ęµ▒é’╝īĶĆīµś»ķĆÜĶ┐ćGoogleńÜäµ£ŹÕŖĪÕÖ©µÄźµöČŃĆé

µłæõ╗¼ńÜäÕÉÄń½»µ£ŹÕŖĪÕÖ©õ╗ÄWorkersµÄźµöȵŚźÕ┐ŚĶ«░ÕĮĢ’╝īõĮåÕ£©Ķ┐Öń¦ŹµāģÕåĄõĖŗõ╣¤µŚĀµ│ĢÕ╝ĆÕ▒Ģµ╝ŵ┤×Õł®ńö©’╝īÕøĀõĖ║µłæõ╗¼Õł®ńö©Õ╝║Õż¦ńÜäKubernetesÕć║ÕÅŻńŁ¢ńĢźµØźķś▓µŁóÕÉæÕż¢õ╝ĀĶŠōÕł░õ║ÆĶüöńĮæŃĆéÕö»õĖĆÕģüĶ«ĖńÜäķĆÜõ┐Īµś»õ╝ĀĶŠōÕł░ń▓ŠķĆēńÜäõĖĆń╗äÕåģķā©µ£ŹÕŖĪŃĆé

µłæõ╗¼Õ£©µöČķøåµø┤ÕżÜõ┐Īµü»µŚČµöČÕł░µ╝ŵ┤×µŖ½ķ£▓ń©ŗÕ║ÅõĖŁńÜäń▒╗õ╝╝µŖźÕæŖµŚČ’╝īńĀöń®Čõ║║ÕæśµŚĀµ│ĢķćŹńÄ░Ķ»źķŚ«ķóśŃĆéĶ┐ÖĶ┐øõĖƵŁźÕ╝║Õī¢õ║åµłæõ╗¼Õģ│õ║ÄķŚ«ķóśµ║ÉĶć¬ń¼¼õĖēµ¢╣µ£ŹÕŖĪÕÖ©ńÜäÕüćÕ«Ü’╝īõ╗¢õ╗¼ÕÅ»ĶāĮÕĘ▓ń╗Åõ┐«ÕżŹĶ»źķŚ«ķóśŃĆé

Cloudflareµś»ÕÉ”ķüŁÕł░ńĀ┤ÕØÅ’╝¤

ÕĮōµłæõ╗¼Ķ┐ÉĶĪīÕ”éõĖŖµēĆĶ┐░ńÜäĶĮ»õ╗Čńēłµ£¼µŚČ’╝īÕżÜõ║Åõ║åµłæõ╗¼Ķ┐ģķƤÕ║öÕ»╣Õ╣Čķććńö©ń║ĄµĘ▒ķś▓ÕŠĪµ¢╣µ│Ģ’╝īµłæõ╗¼Ķ«żõĖ║Cloudflareµ▓Īµ£ēķüŁÕł░ńĀ┤ÕØÅŃĆ鵳æõ╗¼µŖĢÕģźõ║åÕż¦ķćÅń▓ŠÕŖøµØźķ¬īĶ»üĶ┐ÖõĖĆńé╣’╝īÕ╣ČÕ░åń╗¦ń╗ŁÕ╝ĆÕ▒ĢĶ┐ÖõĖĆÕĘźõĮ£’╝īńø┤Ķć│Õ╝äµĖģµźÜĶ»źµ╝ŵ┤×ńÜäÕģ©ķā©ń╗åĶŖéŃĆéõĖŗķØóń«ĆÕŹĢõ╗ŗń╗ŹõĖĆõĖŗĶ┐Öķā©ÕłåÕĘźõĮ£ŃĆé

ķÜÅńØƵłæõ╗¼ÕŖ¬ÕŖøĶ»äõ╝░ÕÆīķÜöń”╗ÕÅ»ĶāĮÕ£©Ķ┐ÉĶĪīµ£ēµ╝ŵ┤×ĶĮ»õ╗ČńÜäµēƵ£ēÕ£║µÖ»Õ╣ČÕŖĀõ╗źõ┐«ÕżŹ’╝īµłæõ╗¼õ╣¤Õ╝ĆÕ¦ŗõ║åõĖĆõĖ¬ÕŹĢńŗ¼ńÜäÕĘźõĮ£µĄü’╝īõ╗źÕłåµ×ÉÕģČõĖŁµś»ÕÉ”µ£ēõ╗╗õĮĢµāģÕåĄÕĘ▓Ķó½µ╝ŵ┤×Õł®ńö©ŃĆ鵳æõ╗¼ńÜ䵯ƵĄŗÕÆīÕ║öÕ»╣µ¢╣µ│ĢķüĄÕŠ¬ĶĪīõĖܵĀćÕćåõ║ŗõ╗ČÕōŹÕ║öÕ«×ĶĘĄ’╝īÕ╣ČĶ┐øĶĪīõ║åÕĮ╗Õ║Ģķā©ńĮ▓’╝īõ╗źķ¬īĶ»üµłæõ╗¼ńÜäĶĄäõ║¦µś»ÕÉ”ńĪ«Õ«×ķüŁÕł░ńĀ┤ÕØÅŃĆ鵳æõ╗¼ķććńö©õ║åõĖŗķØóµÅÅĶ┐░ńÜäÕżÜń«ĪķĮÉõĖŗµ¢╣µ│ĢŃĆé

Õ«Īµ¤źÕåģķā©µĢ░µŹ«

Õł®ńö©ĶĄäõ║¦µĖģÕŹĢÕÆīõ╗ŻńĀüµē½µÅÅÕĘźÕģĘ’╝īµłæõ╗¼ÕÅ»õ╗źĶ»åÕł½õŠØĶĄ¢Apache Log4jńÜäµēƵ£ēÕ║öńö©ń©ŗÕ║ÅÕÆīµ£ŹÕŖĪŃĆéÕ£©Õ«Īµ¤źÕ╣ČÕĘźÕģĘķ£ĆĶ”üÕŹćń║¦Ķ┐Öõ║øÕ║öńö©ń©ŗÕ║ÅńÜäÕÉīµŚČ’╝īµłæõ╗¼Ķ┐śÕ»╣Ķ┐Öõ║øµ£ŹÕŖĪÕÆīõĖ╗µ£║µē¦ĶĪīõ║åÕĮ╗Õ║ĢńÜäµē½µÅÅŃĆéÕģĘõĮōµØźĶ»┤’╝īCVE-2021-44228ńÜäµ╝ŵ┤×Õł®ńö©õŠØĶĄ¢µŚźÕ┐ŚµČłµü»ÕÆīÕÅéµĢ░õĖŁńÜäńē╣իܵ©ĪÕ╝Å’╝īõŠŗÕ”é${jndi:(ldap[s]?|rmi|dns):/[^n]+ŃĆéÕ»╣õ║ĵ»ÅõĖ¬µĮ£Õ£©ÕÅŚÕĮ▒ÕōŹńÜäµ£ŹÕŖĪ’╝īµłæõ╗¼µē¦ĶĪīõ║åµŚźÕ┐ŚÕłåµ×É’╝īõ╗źµÜ┤ķ£▓õ╗╗õĮĢµ╝ŵ┤×Õł®ńö©õ╝üÕøŠŃĆé

Õ«Īµ¤źńĮæń╗£Õłåµ×É

Õł®ńö©ńĮæń╗£Õłåµ×É’╝īµłæõ╗¼ÕÅ»õ╗źĶ»åÕł½ÕÅ»ń¢æńÜäńĮæń╗£ĶĪīõĖ║’╝īĶ┐Öõ║øĶĪīõĖ║ÕÅ»ĶāĮĶĪ©µśÄµ£ēõ║║õ╝üÕøŠµł¢Õ«×ķÖģÕ»╣µłæõ╗¼ńÜäÕ¤║ńĪĆń╗ōµ×äĶ┐øĶĪīµ╝ŵ┤×Õł®ńö©ŃĆ鵳æõ╗¼õ╗öń╗åµŻĆµ¤źõ║åńĮæń╗£µĢ░µŹ«’╝īĶ»åÕł½Õł░õ╗źõĖŗµāģÕåĄ’╝Ü

1.ÕÅ»ń¢æńÜäÕģźń½ÖÕÆīÕć║ń½Öµ┤╗ÕŖ©

ķĆÜĶ┐ćÕłåµ×ÉÕÅ»ń¢æńÜäÕģźń½ÖÕÆīÕć║ń½ÖĶ┐׵ğ’╝īµłæõ╗¼ĶāĮÕż¤µē½µÅŵłæõ╗¼ńÜäńÄ»Õóā’╝īÕ╣ČĶ»åÕł½µłæõ╗¼ńÜäń│╗ń╗¤µś»ÕÉ”ĶĪ©ńÄ░Õć║µŁŻÕ£©Ķó½ńĀ┤ÕØÅńÜäĶ┐╣Ķ▒ĪŃĆé

2.ķÆłÕ»╣ńÜäń│╗ń╗¤ÕÆīµ£ŹÕŖĪ

ķĆÜĶ┐ćÕł®ńö©ķÆłÕ»╣µłæõ╗¼ńĮæń╗£µĢ░µŹ«ńÜ䵩ĪÕ╝ÅÕłåµ×É’╝īµłæõ╗¼ÕÅæńÄ░õ║åÕ©üĶāüÕģźõŠĄĶĆģķÆłÕ»╣ńÜäń│╗ń╗¤ÕÆīµ£ŹÕŖĪŃĆéĶ┐ÖµĀĘõĖĆµØź’╝īµłæõ╗¼ÕÅ»õ╗źķÆłÕ»╣ĶĄäõ║¦µĖģÕŹĢµē¦ĶĪīńøĖÕģ│µĆ¦µÉ£ń┤ó’╝īÕ╣ČÕÉæõĖŗķÆ╗ÕÅ¢Õł░µ»ÅõĖ¬õĖ╗µ£║õ╗źńĪ«Õ«ÜĶ┐Öõ║øµ£║ÕÖ©µś»ÕÉ”µÜ┤ķ£▓õ║ÄĶ»źµ╝ŵ┤×µł¢µŁŻÕ£©Ķó½µ╝ŵ┤×Õł®ńö©ŃĆé

3.ńĮæń╗£µīćµĀć

õ╗ÄõĖŖĶ┐░Õłåµ×ÉõĖŁ’╝īµłæõ╗¼µ┤×Õ»¤õ║åÕÉäń¦ŹÕ©üĶāüÕģźõŠĄĶĆģńÜäÕ¤║ńĪĆń╗ōµ×ä’╝īÕ╣ČĶ»åÕł½Õł░µö╗Õć╗ĶĆģõ╝üÕøŠÕł®ńö©Ķ»źµ╝ŵ┤×µŚČµēĆķććńö©ńÜäńĮæń╗£µīćµĀćŃĆéÕ£©Cloudflare GatewayõĖŁķś╗µŁóõ║åÕ»╣Ķ┐Öõ║øµīćµĀćńÜäÕć║ń½Öµ┤╗ÕŖ©ŃĆé

Õ«Īµ¤źń½»ńé╣

µłæõ╗¼ĶāĮÕż¤Õ░åµŚźÕ┐ŚÕłåµ×ÉÕÆīńĮæń╗£Õłåµ×ÉÕĘźõĮ£µĄüń©ŗńøĖÕģ│Ķüö’╝īõ╗źĶĪźÕģģń½»ńé╣Õłåµ×ÉŃĆéõ╗ÄĶ┐ÖõĖżń¦ŹÕłåµ×ÉńÜäÕÅæńÄ░ń╗ōµ×£õĖŁ’╝īµłæõ╗¼ĶāĮÕż¤ÕłČÕ«Üń½»ńé╣µē½µÅŵĀćÕćå’╝īõ╗źĶ»åÕł½õ╗╗õĮĢķóØÕż¢ńÜäµĮ£Õ£©ÕÅŚÕĮ▒ÕōŹń│╗ń╗¤’╝īÕ╣ČÕłåµ×ÉÕÉäõĖ¬ń½»ńé╣’╝īµēŠÕć║µŁŻÕ£©Ķó½ńĀ┤ÕØÅńÜäĶ┐╣Ķ▒ĪŃĆ鵳æõ╗¼ķććńö©õ║åõ╗źõĖŗµ¢╣µ│Ģ’╝Ü

Õ¤║õ║ÄńŁŠÕÉŹńÜäµē½µÅÅ

µłæõ╗¼µŁŻÕ£©ķā©ńĮ▓Ķć¬Õ«Üõ╣ēYaraµŻĆµĄŗĶ¦äÕłÖ’╝īõ╗źµÅÉķåƵ╝ŵ┤×Õł®ńö©µāģÕåĄŃĆéĶ┐Öõ║øĶ¦äÕłÖÕ░åķā©ńĮ▓Õł░µłæõ╗¼ńÜäÕģ©ķā©Õ¤║ńĪĆń╗ōµ×äÕÆīµłæõ╗¼ńÜäķøåõĖŁÕ«ēÕģ©õ┐Īµü»õĖÄõ║ŗõ╗Čń«ĪńÉå(SIEM)ÕĘźÕģĘõĖŖĶ┐ÉĶĪīńÜäń½»ńé╣µŻĆµĄŗÕÆīÕōŹÕ║öõ╗ŻńÉåõĖŁŃĆé

Õ╝éÕĖĖĶ┐øń©ŗµē¦ĶĪīÕÆīµīüõ╣ģµĆ¦Õłåµ×É

Cloudflareµīüń╗Łõ╗ĵłæõ╗¼ńÜäÕ¤║ńĪĆń╗ōµ×äµöČķøåÕÆīÕłåµ×Éń½»ńé╣Ķ┐øń©ŗõ║ŗõ╗ČŃĆ鵳æõ╗¼õĮ┐ńö©Ķ┐Öõ║øõ║ŗõ╗ČµØźµÉ£ń┤óõ║åµ╝ŵ┤×Õł®ńö©ÕÉĵ¢╣µ│Ģ’╝īÕ”éõĖŗĶĮĮń¼¼õ║īķśČµ«Ąµ╝ŵ┤×Õł®ńö©ŃĆüÕ╝éÕĖĖÕŁÉĶ┐øń©ŗ’╝īńŁēńŁēŃĆé

õĮ┐ńö©µēƵ£ēĶ┐Öõ║øµ¢╣µ│Ģ’╝īµłæõ╗¼µ▓Īµ£ēÕÅæńÄ░ķüŁÕł░ńĀ┤ÕØÅńÜäĶ»üµŹ«ŃĆé

ń¼¼õĖēµ¢╣ķŻÄķÖ®

Õ£©õĖŖĶ┐░Õłåµ×ÉõĖŁ’╝īµłæõ╗¼Õģ│µ│©ńÜ䵜»Õ«Īµ¤źµłæõ╗¼Ķć¬ÕĘ▒ńö¤µłÉńÜäõ╗ŻńĀüÕÆīµĢ░µŹ«ŃĆéõĮåÕ░▒ÕāÅÕż¦ÕżÜµĢ░Õģ¼ÕÅĖķ鯵ĀĘ’╝īµłæõ╗¼õ╣¤õŠØĶĄ¢µłæõ╗¼õ╗Äń¼¼õĖēµ¢╣ĶÄĘÕŠŚĶ«ĖÕÅ»ńÜäĶĮ»õ╗ČŃĆéÕĮōµłæõ╗¼Õ╝ĆÕ¦ŗĶ░āµ¤źĶ┐Öõ╗Čõ║ŗńÜ䵌ČÕĆÖ’╝īµłæõ╗¼Ķ┐śõĖÄÕģ¼ÕÅĖńÜäõ┐Īµü»µŖƵ£»Õøóķś¤ÕÉłõĮ£’╝īµŗ¤Õć║õ║åµ»ÅõĖĆÕ«ČõĖ╗Ķ”üń¼¼õĖēµ¢╣µÅÉõŠøÕĢåÕÆīµēƵ£ēÕŁÉÕżäńÉåĶĆģńÜäÕłŚĶĪ©’╝īõ╗źõŠ┐Ķ»óķŚ«õ╗¢õ╗¼µś»ÕÉ”ÕÅŚÕĮ▒ÕōŹŃĆ鵳æõ╗¼µŁŻÕ£©õ╗ĵÅÉõŠøÕĢåµÄźµöČńŁöÕżŹÕ╣ČĶ┐øĶĪīÕ«Īµ¤źŃĆ鵳æõ╗¼Ķ¦åõĖ║ķćŹĶ”üńÜäõ╗╗õĮĢµÅÉõŠøÕĢå’╝īÕŬĶ”üÕÅŚÕł░Ķ»źµ╝ŵ┤×ÕĮ▒ÕōŹ’╝īķāĮõ╝ÜĶó½ń”üńö©ÕÆīķś╗µŁó’╝īńø┤Ķć│õ╗¢õ╗¼Õ«īÕģ©õ┐«ÕżŹµ╝ŵ┤×ŃĆé

ķ¬īĶ»üµłæõ╗¼ńÜäń║ĄµĘ▒ķś▓ÕŠĪµ¢╣µ│ĢńÜäµĢłµ×£

ķÜÅńØƵłæõ╗¼Õ║öÕ»╣Ķ»źń¬üÕÅæõ║ŗõ╗Č’╝īµłæõ╗¼ÕÅæńÄ░µłæõ╗¼ńÜäń║ĄµĘ▒ķś▓ÕŠĪµ¢╣µ│ĢÕ£©ÕćĀõĖ¬Õ£░µ¢╣ÕÅæµīźõ║åõĮ£ńö©ŃĆé

1.ķÖÉÕłČÕć║ń½ÖµĄüķćÅ

ķÖÉÕłČÕæ╝ÕŽµ£ŹÕŖĪÕÖ©ńÜäĶāĮÕŖøµś»kill-chainńÜäÕ¤║µ£¼ń╗䵳Éķā©Õłå’╝īÕÅ»Õż¦Õ╣ģµÅÉķ½śÕł®ńö©µ╝ŵ┤×ńÜäķÜŠÕ║”ŃĆéÕ”éõĖŖµēĆĶ┐░’╝īµłæõ╗¼Õł®ńö©KubernetesńĮæń╗£ńŁ¢ńĢźÕ£©µłæõ╗¼ńÜäķā©ńĮ▓õĖŖķÖÉÕłČÕć║ÕÅŻÕł░õ║ÆĶüöńĮæŃĆéÕ£©µ£¼Õ£║µÖ»õĖŗ’╝īĶ┐ÖÕÅ»ķś▓µŁóµö╗Õć╗ńÜäÕÉÄń╗ŁķśČµ«Ą’╝īÕ╣ČõĖöõĖĵö╗Õć╗ĶĆģµÄ¦ÕłČńÜäĶĄäµ║ÉńĮæń╗£Ķ┐׵ğõ╝ܵ¢ŁÕ╝ĆŃĆé

µłæõ╗¼µēƵ£ēķØóÕÉæÕż¢ķā©ńÜäµ£ŹÕŖĪķāĮÕÅŚÕł░CloudflareńÜäõ┐صŖżŃĆéĶ┐Öõ║øµ£ŹÕŖĪńÜäµ║ɵ£ŹÕŖĪÕÖ©µś»ķĆÜĶ┐ćAuthenticated Origin PullsĶ«ŠńĮ«ŃĆéĶ┐ÖµäÅÕæ│ńØĆ’╝īĶ┐Öõ║øµ£ŹÕŖĪÕÖ©ÕØćµ£¬ńø┤µÄźµÜ┤ķ£▓õ║Äõ║ÆĶüöńĮæŃĆé

2.õĮ┐ńö©Cloudflareõ┐صŖżCloudflare

µłæõ╗¼ńÜäµēƵ£ēÕåģķā©µ£ŹÕŖĪķāĮÕÅŚÕł░µłæõ╗¼ńÜäZero-trustõ║¦ÕōüCloudflare AccessńÜäõ┐صŖżŃĆéÕøĀµŁż’╝īõĖƵŚ”µłæõ╗¼õ┐«ĶĪźõ║åµłæõ╗¼µēĆĶ»åÕł½Õł░ńÜäµ£ēķÖɵö╗Õć╗ķØó’╝īÕ»╣Cloudflareń│╗ń╗¤µł¢Õł®ńö©AccessńÜäÕ«óµłĘĶ┐øĶĪīõ╗╗õĮĢµ╝ŵ┤×Õł®ńö©õ╝üÕøŠ’╝īķāĮÕ░åķ£ĆĶ”üµö╗Õć╗ĶĆģĶ┐øĶĪīĶ║½õ╗Įķ¬īĶ»üŃĆé

ńö▒õ║ĵłæõ╗¼ķā©ńĮ▓õ║åCloudflare WAFõ║¦Õōü’╝īõĮ£õĖ║õĮ┐ńö©Cloudflareõ┐صŖżCloudflareńÜäÕĘźõĮ£ńÜäõĖĆķā©Õłå’╝īµłæõ╗¼õ╣¤ÕÅŚńøŖõ║ÄõĖ║õ┐صŖżÕ«óµłĘµēĆÕüÜńÜäµēƵ£ēÕĘźõĮ£ŃĆéõĖ║ķś▓µŖżĶ»źµ╝ŵ┤×ĶĆīń╝¢ÕåÖńÜäµēƵ£ēµ¢░WAFĶ¦äÕłÖÕĘ▓õĮ┐ńö©ķ╗śĶ«żµōŹõĮ£BLOCKĶ┐øĶĪīõ║åµø┤µ¢░ŃĆéÕ░▒ÕāÅķā©ńĮ▓õ║åWAFńÜäÕģČõ╗¢µēƵ£ēÕ«óµłĘõĖƵĀĘ’╝īµłæõ╗¼ńÄ░Õ£©µŚĀķ£ĆķććÕÅ¢õ╗╗õĮĢĶĪīÕŖ©õ╣¤ÕÅŚÕł░õ┐صŖżŃĆé

µĆ╗ń╗ō

ķÜÅńØƵłæõ╗¼ń╗¦ń╗ŁÕ║öÕ»╣Ķ┐ÖõĖĆÕĖ”µ£ēµīæµłśµĆ¦ńÜäµāģÕåĄ’╝īµłæõ╗¼ÕĖīµ£øµŁżõ┐صŖżĶ»┤µśÄĶāĮÕż¤ÕĖ«ÕŖ®Õż¦Õ«Čķś▓ÕŠĪµ╝ŵ┤×ŃĆéÕ»╣õ║ĵłæõ╗¼õ╗ÄCloudflareÕåģķā©ÕÆīÕż¢ķā©ĶÄĘÕŠŚńÜäµēƵ£ēµö»µīü’╝īµłæõ╗¼µĘ▒ĶĪ©µä¤µ┐ĆŃĆé

Evan JohnsonŃĆüAnjum AhujaŃĆüSourov ZamanŃĆüDavid HaynesÕÆīJackie Keithõ╣¤õĖ║µ£¼ÕŹÜÕ«óÕüÜÕć║õ║åĶ┤Īńī«’╝īĶ░óĶ░óõĮĀõ╗¼’╝ü

- õ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚńÄ░Õ£©ĶāĮÕŹ¢µŻēń║▒ÕÉŚ’╝¤

- Õ«üµ│óõ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚńÜäõ╗ʵĀ╝ÕÆīÕøŠńēćÕ▒Ģńż║

- õ║Üķ®¼ķĆŖÕģ©ńÉāÕ╝ĆÕ║ŚÕ¤╣Ķ«ŁĶ┤╣ńö©µś»ÕżÜÕ░æ’╝¤

- õ║Üķ®¼ķĆŖÕģ©ńÉāÕ╝ĆÕ║ŚµŗøÕĢå’╝ÜĶāĪõĖ¢ĶČģÕ”éõĮĢń£ŗÕŠģĶ┐ÖõĖƵ£║ķüć’╝¤

- ÕÆīńö░õ║Üķ®¼ķĆŖÕ╝ĆÕ║ŚµØĪõ╗ȵĆÄõ╣łµĀĘ’╝¤

- õ║Üķ®¼ķĆŖńÜäÕģ©ńÉāÕ╝ĆÕ║ŚĶ«ĪÕłÆµ£ēÕżÜÕ░æ’╝ÜĶ»”ń╗åĶ¦ŻĶ»╗õ║Üķ®¼ķĆŖńÜäÕ╝ĆÕ║ŚĶ«ĪÕłÆĶ¦äµ©Ī

- õĖŁÕøĮµ£ēÕżÜÕ░æÕģ¼ÕÅĖÕ£©õ║Üķ®¼ķĆŖÕ╝ĆÕ║Ś’╝¤

- õ║Üķ®¼ķĆŖĶĘ©ÕóāÕ╝ĆÕ║Ś’╝īÕÅ»õ╗źÕ£©Õō¬õĖ¬Õ╣│ÕÅ░Õ╝ĆÕ║Ś’╝¤